Módulo intermedio – Usuario avanzado de certificación electrónica

1

Índice

PRIMERA SESIÓN Regulación de las TI__________________________________ 4

1.

Introducción _____________________________________________________ 4

1.1.

Presentación del módulo intermedio_____________________________ 4

1.2.

Presentación de la 1ª sesión____________________________________ 4

2.

Régimen jurídico de las TI _________________________________________ 5

2.1.

Firma electrónica _____________________________________________ 5

2.2.

2.3.

Servicios de la sociedad de la información_______________________ 16

2.4.

Práctica: verificación cumplimiento de requisitos en RED Abogacía _ 26

2.5.

Protección de datos personales________________________________ 26

2.6.

Práctica: verificación cumplimiento de requisitos en RED Abogacía _ 34

2.7.

Propiedad intelectual_________________________________________ 35

2.8.

Telecomunicaciones _________________________________________ 39

3.

Despedida______________________________________________________ 48

3.1.

Resumen___________________________________________________ 48

3.2.

En la próxima sesión _________________________________________ 48

SEGUNDA SESIÓN Seguridad y servicios telemáticos ____________________ 49

1.

Introducción ____________________________________________________ 49

1.1.

Recordatorio de la 1ª sesión___________________________________ 49

1.2.

Presentación de la 2ª sesión___________________________________ 49

2.

Seguridad de la información_______________________________________ 50

2.1.

Concepto y aproximación a la seguridad de la información _________ 50

3.

Problemas de seguridad que se plantean en el uso de las herramientas

informáticas ________________________________________________________ 50

3.1.

Programas maliciosos________________________________________ 50

3.2.

Interceptación de comunicaciones _____________________________ 51

3.3.

Suplantación de identidad ____________________________________ 52

3.4.

Acceso ilícito a sistemas _____________________________________ 52

3.5.

Robos de información ________________________________________ 52

3.6.

Recepción de correo publicitario no deseado ____________________ 53

3.7.

Denegación de servicio_______________________________________ 53

4.

Herramientas destinadas a solventar estos problemas_________________ 54

4.1.

Formación de los usuarios ____________________________________ 54

Módulo intermedio – Usuario avanzado de certificación electrónica

2

4.2.

Seguridad física _____________________________________________ 54

4.3.

Cifrado ____________________________________________________ 54

4.4.

Autenticación _______________________________________________ 55

4.5.

Firma electrónica ____________________________________________ 55

4.6.

Filtros antispam _____________________________________________ 55

4.7.

Antivirus ___________________________________________________ 55

4.8.

Cortafuegos ________________________________________________ 56

4.9.

Sistemas de detección de intrusiones. __________________________ 56

4.10.

Actualizaciones ___________________________________________ 56

4.11.

Copias de seguridad _______________________________________ 56

4.12.

Auditoría de registros de eventos ____________________________ 57

4.13.

Securización de sistemas ___________________________________ 57

5.

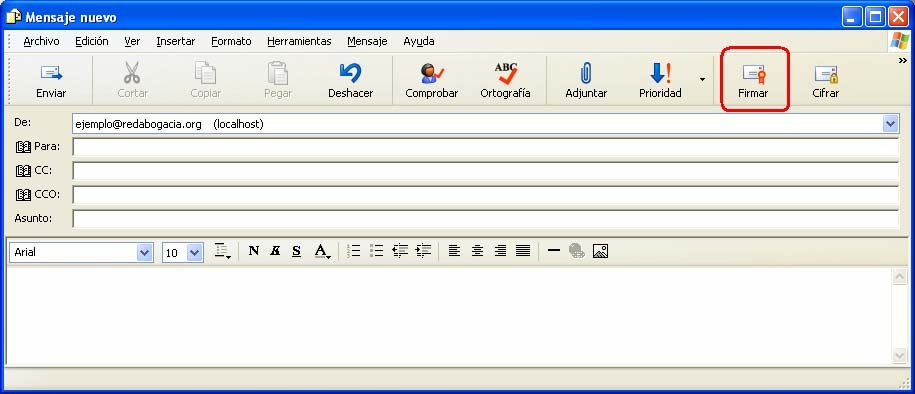

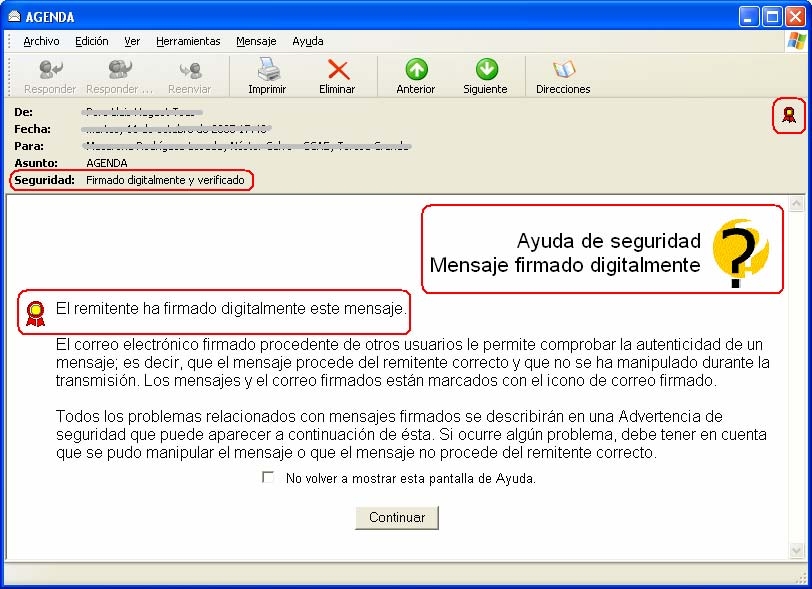

Correo electrónico seguro ________________________________________ 58

5.1.

Los certificados digitales y el correo electrónico seguro ___________ 58

5.2.

Firma de correo electrónico ___________________________________ 58

5.3.

Cifrado de correo electrónico__________________________________ 61

6.

Firma de documentos ____________________________________________ 62

7.

Práctica: técnicas y herramientas __________________________________ 63

7.1.

Antivirus ___________________________________________________ 63

7.2.

Cortafuegos (Firewall) ________________________________________ 63

7.3.

Firma de documentos ________________________________________ 63

7.4.

Verificación de la identidad de servidores seguros ________________ 63

8.

Certificación digital para el abogado: ACA, la Autoridad de Certificación de

la Abogacía_________________________________________________________ 64

8.1.

Presentación _______________________________________________ 64

8.2.

Declaración de prácticas de certificación ________________________ 64

8.3.

Políticas de certificación______________________________________ 66

9.

Despedida______________________________________________________ 66

9.1.

Resumen___________________________________________________ 66

9.2.

En la próxima sesión _________________________________________ 66

TERCERA SESIÓN Servicios telemáticos para el ejercicio de la abogacía (I) __ 67

1.

Introducción ____________________________________________________ 67

1.1.

Recordatorio de la 2ª sesión___________________________________ 67

1.2.

Presentación de la 3ª sesión___________________________________ 67

2.

Servicios telemáticos para el ejercicio de la Abogacía (Introducción) ____ 68

2.1.

Presentación _______________________________________________ 68

Módulo intermedio – Usuario avanzado de certificación electrónica

3

2.2.

Servicios de RED Abogacía ___________________________________ 68

2.3.

Práctica: Oficina virtual de Correos: mandar un telegrama _________ 71

3.

Servicios telemáticos para el ejercicio de la abogacía (I) _______________ 71

3.1.

Censo _____________________________________________________ 71

3.1.1.

Descripción del servicio__________________________________________ 71

3.1.2.

Usuarios _____________________________________________________ 72

3.1.3.

Acceso ______________________________________________________ 72

3.1.4.

Utilización del servicio___________________________________________ 72

3.2.

Práctica: Censo _____________________________________________ 74

3.3.

Pases a Prisión _____________________________________________ 74

3.3.1.

Descripción del servicio__________________________________________ 74

3.3.2.

Usuarios _____________________________________________________ 74

3.3.3.

Acceso al servicio ______________________________________________ 75

3.3.4.

Utilización del servicio___________________________________________ 75

3.4.

Práctica: Pases a Prisión _____________________________________ 80

3.5.

Buromail ___________________________________________________ 80

3.5.1.

Descripción del servicio__________________________________________ 80

3.5.2.

Usuarios _____________________________________________________ 81

3.5.3.

Acceso al servicio ______________________________________________ 81

3.5.4.

Utilización del servicio___________________________________________ 82

3.6.

Práctica: Buromail ___________________________________________ 97

4.

Despedida______________________________________________________ 98

4.1.

Resumen___________________________________________________ 98

4.2.

Recapitulación módulo _______________________________________ 98

4.3.

En el próximo módulo ________________________________________ 98

4.4.

Realización telemática del siguiente módulo _____________________ 98

Módulo intermedio – Usuario avanzado de certificación electrónica

4

PRIMERA SESIÓN

Regulación de las TI

1. Introducción

1.1. Presentación del módulo intermedio

En el módulo intermedio se tratará con mayor profundidad algunas de las cuestiones

planteadas en el módulo básico como, por ejemplo, la regulación de las tecnologías de

la información en nuestro ordenamiento o la seguridad de la información.

También se introducirán nuevos temas y se explicará con detalle una parte de los

servicios telemáticos seguros para el ejercicio de la Abogacía que se prestan desde el

portal RED Abogacía (http://www.redabogacia.org). El resto de los servicios se

estudiarán en el módulo avanzado.

Una vez completado con éxito el módulo intermedio, el alumno obtendrá el título

“Certificado de usuario avanzado de certificación electrónica”.

1.2. Presentación de la 1ª sesión

Al finalizar esta sesión habrá adquirido una amplia visión de la regulación de las

tecnologías de la información en nuestro ordenamiento, contemplando las siguientes

materias:

•

Firma electrónica.

•

Servicios de la sociedad de la información.

•

Protección de datos personales.

•

Propiedad intelectual.

•

Telecomunicaciones.

Módulo intermedio – Usuario avanzado de certificación electrónica

5

2. Régimen jurídico de las TI

2.1. Firma electrónica

Marco jurídico:

•

Directiva 1999/93/CE del Parlamento Europeo y del Consejo, de 13 de

diciembre de 1999, por la que se establece un marco comunitario para la firma

electrónica (publicación DOCE L 13 19/01/2000).

•

Ley 59/2003, de 19 de diciembre, de firma electrónica (publicación BOE

20/12/2003)

A continuación se presenta el contenido básico, más relevante para el usuario de la

firma electrónica, de la Ley 59/2003.

El Título I lleva por rúbrica

Disposiciones generales

y en él destacan dos preceptos: en

el art. 3 se establece el concepto de firma electrónica y de documento electrónico y en

el art. 5 se regula el régimen de prestación de los servicios de certificación.

«Artículo 3. Firma electrónica, y documentos firmados electrónicamente.

1. La firma electrónica es el conjunto de datos en forma

electrónica, consignados junto a otros o asociados con ellos, que

pueden ser utilizados como medio de identificación del firmante.

2. La firma electrónica avanzada es la firma electrónica que

permite identificar al firmante y detectar cualquier cambio ulterior de los

datos firmados, que está vinculada al firmante de manera única y a los

datos a que se refiere y que ha sido creada por medios que el firmante

puede mantener bajo su exclusivo control.

3. Se considera firma electrónica reconocida la firma electrónica

avanzada basada en un certificado reconocido y generada mediante un

dispositivo seguro de creación de firma.

4. La firma electrónica reconocida tendrá respecto de los datos

consignados en forma electrónica el mismo valor que la firma

manuscrita en relación con los consignados en papel.

5. Se considera documento electrónico el redactado en soporte

electrónico que incorpore datos que estén firmados electrónicamente.

6. El documento electrónico será soporte de.

a) Documentos públicos, por estar firmados electrónicamente por

funcionarios que tengan legalmente atribuida la facultad de dar fe

pública, judicial, notarial o administrativa, siempre que actúen en el

ámbito de sus competencias con los requisitos exigidos por la ley en

cada caso.

b) Documentos expedidos y firmados electrónicamente por

funcionarios o empleados públicos en el ejercicio de sus funciones

públicas, conforme a su legislación específica.

c) Documentos privados.

Módulo intermedio – Usuario avanzado de certificación electrónica

6

7. Los documentos a que se refiere el apartado anterior tendrán

el valor y la eficacia jurídica que corresponda a su respectiva

naturaleza, de conformidad con la legislación que les resulte aplicable.

8. El soporte en que se hallen los datos firmados

electrónicamente será admisible como prueba documental en juicio. Si

se impugnare la autenticidad de la firma electrónica reconocida, con la

que se hayan firmado los datos incorporados al documento electrónico,

se procederá a comprobar que por el prestador de servicios de

certificación, que expide los certificados electrónicos, se cumplen todos

los requisitos establecidos en la ley en cuanto a la garantía de los

servicios que presta en la comprobación de la eficacia de la firma

electrónica, y en especial, las obligaciones de garantizar la

confidencialidad del proceso así como la autenticidad, conservación e

integridad de la información generada y la identidad de los firmantes. Si

se impugna la autenticidad de la firma electrónica avanzada, con la que

se hayan firmado los datos incorporados al documento electrónico, se

estará a lo establecido en el apartado 2 del artículo 326 de la Ley de

Enjuiciamiento Civil.

9. No se negarán efectos jurídicos a una firma electrónica que no

reúna los requisitos de firma electrónica reconocida en relación a los

datos a los que esté asociada por el mero hecho de presentarse en

forma electrónica.

10. A los efectos de lo dispuesto en este artículo, cuando una

firma electrónica se utilice conforme a las condiciones acordadas por las

partes para relacionarse entre sí, se tendrá en cuenta lo estipulado

entre ellas.»

Existen, por tanto, tres tipos de firma electrónica:

•

Firma electrónica simple. Es aquella que responde al concepto establecido en

el apartado 1, pero que no cumple las condiciones de los apartados 2 y 3.

•

Firma electrónica avanzada. Es la que cumple lo establecido en los apartados

1 y 2, pero que no cumple con los requisitos del apartado 3.

•

Firma electrónica reconocida. Es aquella que cumple los requisitos de los

apartados 1, 2, y 3. Para que nos encontremos ante ella es necesario que

concurran las dos siguientes circunstancias:

o

Ha de estar basada en un certificado reconocido. Son reconocidos los

certificados emitidos por un prestador de servicios de certificación

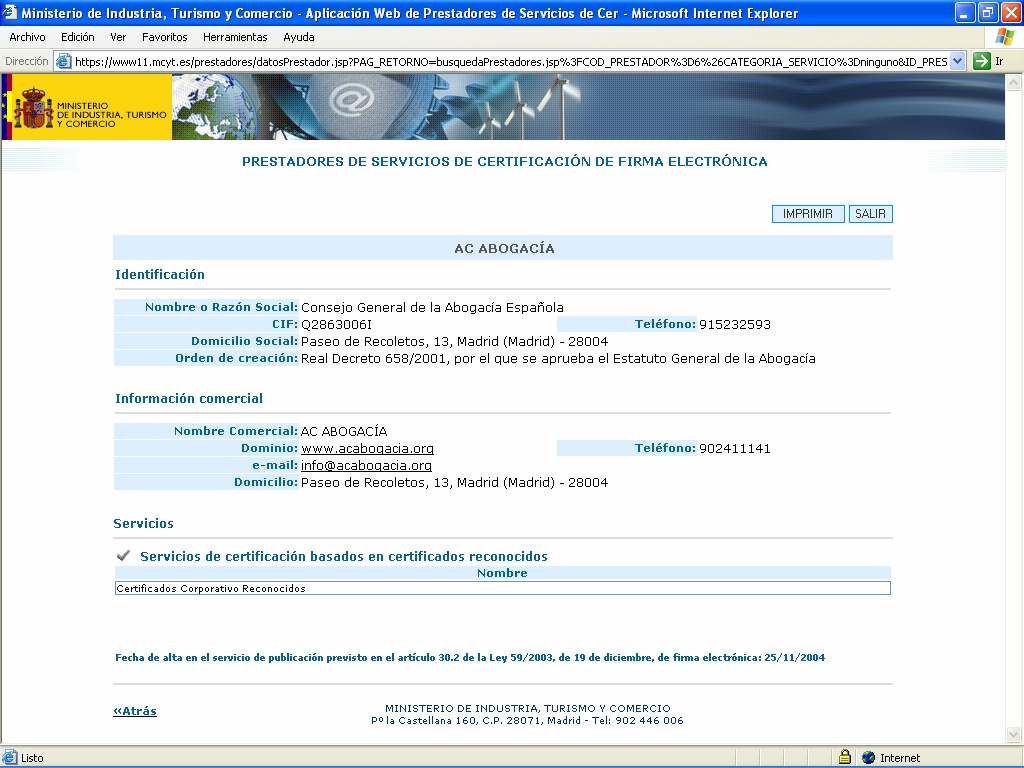

acreditado ante el Ministerio de Industria, Comercio y Turismo. La

Autoridad de Certificación de la Abogacía (ACA) se encuentra

acreditada, como se puede apreciar en la siguiente página del

Ministerio:

http://www.mityc.es/DGDSI/Servicios/FirmaElectronica/Prestadores/

Módulo intermedio – Usuario avanzado de certificación electrónica

7

o

El segundo requisito consiste en la utilización de un dispositivo seguro

de creación de firma. Los chips criptográficos empleados en las tarjetas

de ACA son dispositivos seguros de creación de firma..

Por tanto, la firma electrónica de ACA es firma electrónica reconocida, es decir, se

trata del tipo más seguro de firma electrónica que contempla nuestro ordenamiento

Como se establece en el apartado cuarto, la firma electrónica reconocida produce los

mismos efectos que la firma manuscrita.

Al ser la firma electrónica de ACA firma electrónica reconocida, aquellos actos de firma

que realicemos con nuestro certificado digital de ACA surtirán los mismos efectos que

producirían en caso de que hubiéramos empleado la firma manuscrita.

Además, en el apartado 8 se establece que «el soporte en que se hallen los datos

firmados electrónicamente será admisible como prueba documental en juicio».

El Título II se dedica a los certificados electrónicos (digitales).

«Artículo 6. Concepto de certificado electrónico y de firmante.

1. Un certificado electrónico es un documento firmado

electrónicamente por un prestador de servicios de certificación que

vincula unos datos de verificación de firma a un firmante y confirma su

identidad.

2. El firmante es la persona que posee un dispositivo de creación

de firma y que actúa en nombre propio o en nombre de una persona

física o jurídica a la que representa.»

El art. 6 establece el concepto de certificado electrónico y de firmante, de modo que el

certificado digital sirve para identificar al firmante pues vincula a éste los datos de

verificación de firma.

Módulo intermedio – Usuario avanzado de certificación electrónica

8

«Artículo 8. Extinción de la vigencia de los certificados electrónicos.

1. Son causas de extinción de la vigencia de un certificado

electrónico:

a) Expiración del período de validez que figura en el certificado.

b) Revocación formulada por el firmante, la persona física o

jurídica representada por éste, un tercero autorizado o la persona física

solicitante de un certificado electrónico de persona jurídica.

c) Violación o puesta en peligro del secreto de los datos de

creación de firma del firmante o del prestador de servicios de

certificación o utilización indebida de dichos datos por un tercero.

d) Resolución judicial o administrativa que lo ordene.

e) Fallecimiento o extinción de la personalidad jurídica del

firmante, fallecimiento, o extinción de la personalidad jurídica del

representado, incapacidad sobrevenida, total o parcial, del firmante o de

su representado, terminación de la representación; disolución de la

persona jurídica representada o alteración de las condiciones de

custodia o uso de los datos de creación de firma que estén reflejadas en

los certificados expedidos a una persona jurídica.

f) Cese en la actividad del prestador de servicios de certificación

salvo que, previo consentimiento expreso del firmante, la gestión de los

certificados electrónicos expedidos por aquél sean transferidos a otro

prestador de servicios de certificación.

g) Alteración de los datos aportados para la obtención del

certificado o modificación de las circunstancias verificadas para la

expedición del certificado, como las relativas al cargo o a las facultades

de representación, de manera que éste ya no fuera conforme a la

realidad.

h) Cualquier otra causa lícita prevista en la declaración de

prácticas de certificación.

2. El período de validez de los certificados electrónicos será

adecuado a las características y tecnología empleada para generar los

datos de creación de firma. En el caso de los certificados reconocidos

este período no podrá ser superior a cuatro años.

3. La extinción de la vigencia de un certificado electrónico surtirá

efectos frente a terceros, en los supuestos de expiración de su período

de validez, desde que se produzca esta circunstancia y, en los demás

casos, desde que la indicación de dicha extinción se incluya en el

servicio de consulta sobre la vigencia de los certificados del prestador

de servicios de certificación.»

El art. 8 regula las causas por las cuales un certificado digital pierde validez.

Un certificado digital puede encontrarse en una de las siguientes situaciones:

•

Válido. El certificado es válido y produce efectos plenos.

•

Caducado. El periodo de validez del certificado ha expirado.

•

Revocado. El certificado ha perdido validez definitivamente y por una causa

distinta a la expiración de su plazo de validez (las que establece el art. 8).

•

Suspendido. El certificado ha perdido temporalmente su validez y podrá

recuperarla (volvería a ser válido) o perderla definitivamente (sería revocado).

Módulo intermedio – Usuario avanzado de certificación electrónica

9

Las causas de suspensión se contemplan en el art. 9:

«

Artículo 9. Suspensión de la vigencia de los certificados electrónicos.

1. Los prestadores de servicios de certificación suspenderán la

vigencia de los certificados electrónicos expedidos si concurre alguna

de las siguientes causas:

a) Solicitud del firmante, la persona física o jurídica representada

por éste, un tercero autorizado o la persona física solicitante de un

certificado electrónico de persona jurídica.

b) Resolución judicial o administrativa que lo ordene.

c) La existencia de dudas fundadas acerca de la concurrencia de

las causas de extinción de la vigencia de los certificados contempladas

en los párrafos c) y g) del artículo 8. 1.

d) Cualquier otra causa lícita prevista en la declaración de

prácticas de certificación.

2. La suspensión de la vigencia de un certificado electrónico

surtirá efectos desde que se incluya en el servicio de consulta sobre la

vigencia de los certificados del prestador de servicios de certificación.

»

El concepto de certificado reconocido se desarrolla en el art. 11.1:

«Artículo 11. Concepto y contenido de los certificados reconocidos.

1. Son certificados reconocidos los certificados electrónicos

expedidos por un prestador de servicios de certificación que cumpla los

requisitos establecidos en esta ley en cuanto a la comprobación de la

identidad y demás circunstancias de los solicitantes y a la fiabilidad y las

garantías de los servicios de certificación que presten.

[…]»

Recordemos que la Autoridad de Certificación de la Abogacía es un prestador

acreditado de servicios de certificación.

Los certificados reconocidos han de presentar un contenido mínimo, establecido en el

art. 11.2.

«Artículo 11. Concepto y contenido de los certificados reconocidos.

[…]

2. Los certificados reconocidos incluirán, al menos, los siguientes

datos

a) La indicación de que se expiden como tales.

b) El código identificativo único del certificado.

c) La identificación del prestador de servicios de certificación que

expide el certificado y su domicilio.

d) La firma electrónica avanzada del prestador de servicios de

certificación que expide el certificado.

e) La identificación del firmante, en el supuesto de personas

físicas, por su nombre y apellidos y su número de documento nacional

de identidad o a través de un seudónimo que conste como tal de

manera inequívoca y, en el supuesto de personas jurídicas, por su

denominación o razón social y su código de identificación fiscal.

Módulo intermedio – Usuario avanzado de certificación electrónica

10

f) Los datos de verificación de firma que correspondan a los

datos de creación de firma que se encuentren bajo el control del

firmante.

g) El comienzo y el fin del período de validez del certificado.

h) Los límites de uso del certificado, si se establecen.

i) Los límites del valor de las transacciones para las que puede

utilizarse el certificado, si se establecen.

3. Los certificados reconocidos podrán asimismo contener

cualquier otra circunstancia o atributo específico del firmante en caso de

que sea significativo en función del fin propio del certificado y siempre

que aquél lo solicite.

4. Si los certificados reconocidos admiten una relación de

representación incluirán una indicación del documento público que

acredite de forma fehaciente las facultades del firmante para actuar en

nombre de la persona o entidad a la que represente y, en caso de ser

obligatoria la inscripción, de los datos registrales, de conformidad con el

apartado 2 del artículo 13.

»

Los certificados emitidos por ACA presentan este contenido mínimo, así como

contenido adicional relevante para el ejercicio de la abogacía en un entorno digital:

•

Condición de abogado.

•

Número de colegiado.

•

Colegio de residencia.

Los arts. 15, 16 y la Disposición adicional sexta se ocupan del DNI electrónico:

«Artículo 15. Documento nacional de identidad electrónico.

1. El documento nacional de identidad electrónico es el

documento nacional de identidad que acredita electrónicamente la

identidad personal de su titular y permite la firma electrónica de

documentos.

2. Todas las personas físicas o jurídicas, públicas o privadas,

reconocerán la eficacia del documento nacional de identidad electrónico

para acreditar la identidad y los demás datos personales del titular que

consten en el mismo, y para acreditar la identidad del firmante y la

integridad de los documentos firmados con los dispositivos de firma

electrónica en él incluidos.»

Por tanto, desde el punto de vista funcional el DNI electrónico resulta equivalente al

DNI tradicional y, además, permite realizar actos de firma electrónica.

Los requisitos y características del DNI electrónico se establecen en el art. 16:

«Artículo 16. Requisitos y características del documento nacional de

identidad electrónico.

1. Los órganos competentes del Ministerio del Interior para la

expedición del documento nacional de identidad electrónico cumplirán

las obligaciones que la presente Ley impone a los prestadores de

servicios de certificación que expidan certificados reconocidos con

excepción de la relativa a la constitución de la garantía a la que se

refiere el apartado 2 del artículo 20.

Módulo intermedio – Usuario avanzado de certificación electrónica

11

2 La Administración General del Estado empleará, en la medida

de lo posible, sistemas que garanticen la compatibilidad de los

instrumentos de firma electrónica incluidos en el documento nacional de

identidad electrónico con los distintos dispositivos y productos de firma

electrónica generalmente aceptados. »

El régimen de prestación de los servicios de certificación se regula en el Título III.

El art. 17 establece obligaciones en materia de protección de datos de carácter

personal.

Por otra parte, el art. 18 establece obligaciones para los prestadores que emitan

cualquier tipo de certificados:

«Artículo 18. Obligaciones de los prestadores de servicios de

certificación que expidan certificados electrónicos.

Los prestadores de servicios de certificación que expidan

certificados electrónicos deberán cumplir las siguientes obligaciones:

a) No almacenar ni copiar los datos de creación de firma de la

persona a la que hayan prestado sus servicios.

b) Proporcionar al solicitante antes de la expedición del

certificado la siguiente información mínima, que deberá transmitirse de

forma gratuita, por escrito o por vía electrónica

1.º Las obligaciones del firmante, la forma en que han de

custodiarse los datos de creación de firma, el

procedimiento que haya de seguirse para comunicar la

pérdida o posible utilización indebida de dichos datos y

determinados dispositivos de creación y de verificación

de firma electrónica que sean compatibles con los datos

de firma y con el certificado expedido.

2.º Los mecanismos para garantizar la fiabilidad de la

firma electrónica de un documento a lo largo del tiempo.

3.º El método utilizado por el prestador para comprobar la

identidad del firmante u otros datos que figuren en el

certificado.

4.º Las condiciones precisas de utilización del certificado,

sus posibles límites de uso y la forma en que el prestador

garantiza su responsabilidad patrimonial.

5.º Las certificaciones que haya obtenido, en su caso, el

prestador de servicios de certificación y los

procedimientos aplicables para la resolución extrajudicial

de los conflictos que pudieran surgir por el ejercicio de su

actividad.

6.º Las demás informaciones contenidas en la

declaración de prácticas de certificación.

7.º La información citada anteriormente que sea relevante

para terceros afectados por los certificados deberá estar

disponible a instancia de éstos.

c) Mantener un directorio actualizado de certificados en el que se

indicarán los certificados expedidos y si están vigentes o si su vigencia

ha sido suspendida o extinguida. La integridad del directorio se

Módulo intermedio – Usuario avanzado de certificación electrónica

12

protegerá mediante la utilización de los mecanismos de seguridad

adecuados.

d) Garantizar la disponibilidad de un servicio de consulta sobre la

vigencia de los certificados rápido y seguro.»

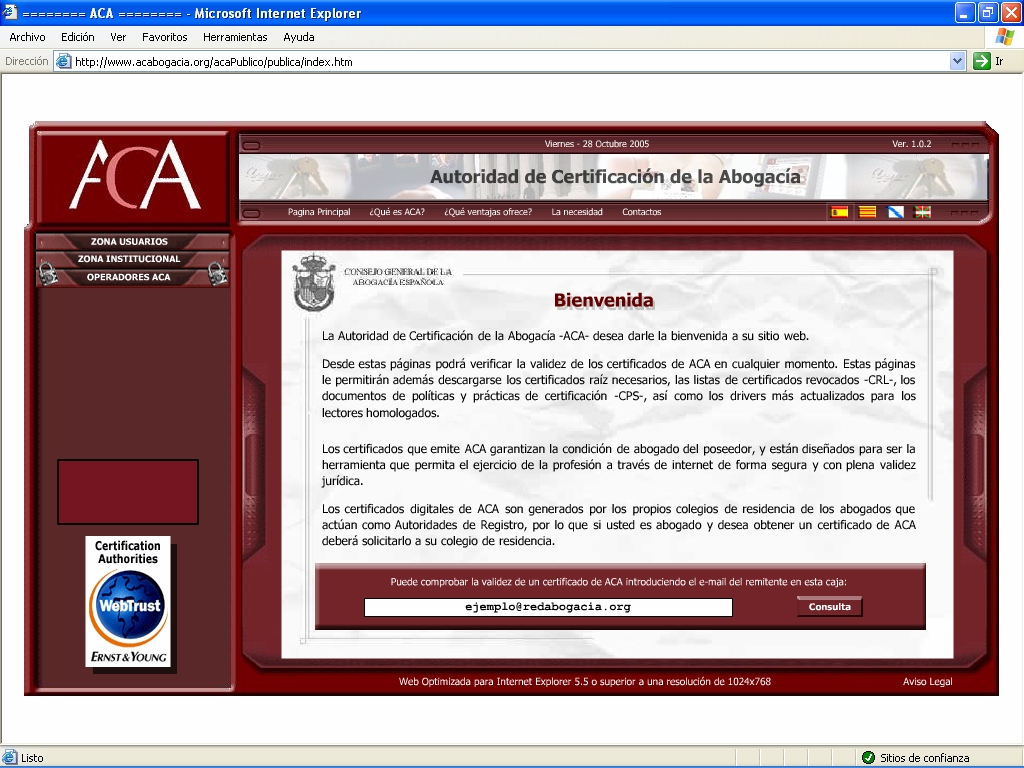

ACA cumple con todas estas obligaciones. A modo de ejemplo, el directorio de

certificados de ACA se encuentra accesible desde la página principal de ACA:

http://www.acabogacia.org

Para acceder a la información de un certificado tendremos que introducir la dirección

de correo electrónico asociada al mismo. Este sistema de acceso se ha establecido

para evitar accesos masivos al directorio.

El art. 19 impone al prestador de servicios de certificación la obligación de contar con

una Declaración de Prácticas de Certificación que ha de estar disponible pública y

gratuitamente:

«Artículo 19. Declaración de prácticas de certificación.

1. Todos los prestadores de servicios de certificación formularán

una declaración de prácticas de certificación en la que detallarán, en el

marco de esta ley y de sus disposiciones de desarrollo, las obligaciones

que se comprometen a cumplir en relación con la gestión de los datos

de creación y verificación de firma y de los certificados electrónicos, las

condiciones aplicables a la solicitud, expedición, uso, suspensión y

extinción de la vigencia de los certificados las medidas de seguridad

Módulo intermedio – Usuario avanzado de certificación electrónica

13

técnicas y organizativas, los perfiles y los mecanismos de información

sobre la vigencia de los certificados y, en su caso la existencia de

procedimientos de coordinación con los Registros públicos

correspondientes que permitan el intercambio de información de manera

inmediata sobre la vigencia de los poderes indicados en los certificados

y que deban figurar preceptivamente inscritos en dichos registros.

2. La declaración de prácticas de certificación de cada prestador

estará disponible al público de manera fácilmente accesible, al menos

por vía electrónica y de forma gratuita.

3. La declaración de prácticas de certificación tendrá la

consideración de documento de seguridad a los efectos previstos en la

legislación en materia de protección de datos de carácter personal y

deberá contener todos los requisitos exigidos para dicho documento en

la mencionada legislación.»

La Declaración de Prácticas de Certificación de ACA se encuentra disponible en la

siguiente dirección:

https://documentacion.redabogacia.org/docushare/dsweb/View/Collection-1316

El art. 20 establece las obligaciones de los prestadores que emiten certificados

reconocidos:

«Artículo 20. Obligaciones de los prestadores de servicios de

certificación que expidan certificados reconocidos.

1. Además de las obligaciones establecidas en este capítulo, los

prestadores de servicios de certificación que expidan certificados

reconocidos deberán cumplir las siguientes obligaciones

a) Demostrar la fiabilidad necesaria para prestar servicios de

certificación.

b) Garantizar que pueda determinarse con precisión la fecha y la

hora en las que se expidió un certificado o se extinguió o suspendió su

vigencia.

c) Emplear personal con la cualificación, conocimientos y

experiencia necesarios para la prestación de los servicios de

certificación ofrecidos y los procedimientos de seguridad y de gestión

adecuados en el ámbito de la firma electrónica.

d) Utilizar sistemas y productos fiables que estén protegidos

contra toda alteración y que garanticen la seguridad técnica y, en su

caso, criptográfica de los procesos de certificación a los que sirven de

soporte.

e) Tomar medidas contra la falsificación de certificados y, en el

caso de que el prestador de servicios de certificación genere datos de

creación de firma, garantizar su confidencialidad durante el proceso de

generación y su entrega por un procedimiento seguro al firmante.

f) Conservar registrada por cualquier medio seguro toda la

información y documentación relativa a un certificado reconocido y las

declaraciones de prácticas de certificación vigentes en cada momento,

al menos durante 15 años contados desde el momento de su

expedición, de manera que puedan verificarse las firmas efectuadas con

el mismo.

Módulo intermedio – Usuario avanzado de certificación electrónica

14

g) Utilizar sistemas fiables para almacenar certificados

reconocidos que permitan comprobar su autenticidad e impedir que

personas no autorizadas alteren los datos, restrinjan su accesibilidad en

los supuestos o a las personas que el firmante haya indicado y permitan

detectar cualquier cambio que afecte a estas condiciones de seguridad.

2. Los prestadores de servicios de certificación que expidan

certificados reconocidos deberán constituir un seguro de

responsabilidad civil por importe de al menos 3.000.000 de euros para

afrontar el riesgo de la responsabilidad por los daños y perjuicios que

pueda ocasionar el uso de los certificados que expidan.

La citada garantía podrá ser sustituida total o parcialmente por

una garantía mediante aval bancario o seguro de caución, de manera

que la suma de las cantidades aseguradas sea al menos de 3.000.000

de euros.

Las cuantías y los medios de aseguramiento y garantía

establecidos en los dos párrafos anteriores podrán ser modificados

mediante real decreto.»

La Autoridad de Certificación de la Abogacía cumple todos estos requisitos. No podía

ser de otro modo puesto que ACA emite certificados reconocidos.

El Título IV se dedica a los dispositivos de firma electrónica y sistemas de certificación

de prestadores de servicios de certificación y de dispositivos de firma electrónica.

Recordemos que uno de los dos elementos característicos de la firma electrónica

reconocida es el empleo de un dispositivo seguro de creación de firma.

El art. 24 establece el concepto y requisitos de un dispositivo seguro de creación de

firma:

«Artículo 24. Dispositivos de creación de firma electrónica.

1. Los datos de creación de firma son los datos únicos, como

códigos o claves criptográficas privadas, que el firmante utiliza para

crear la firma electrónica.

2. Un dispositivo de creación de firma es un programa o sistema

informático que sirve para aplicar los datos de creación de firma.

3. Un dispositivo seguro de creación de firma es un dispositivo

de creación de firma que ofrece, al menos, las siguientes garantías:

a) Que los datos utilizados para la generación de firma pueden

producirse sólo una vez y asegura razonablemente su secreto.

b) Que existe una seguridad razonable de que los datos

utilizados para la generación de firma no pueden ser derivados de los

de verificación de firma o de la propia firma y de que la firma está

protegida contra la falsificación con la tecnología existente en cada

momento.

c) Que los datos de creación de firma pueden ser protegidos de

forma fiable por el firmante contra su utilización por terceros.

d) Que el dispositivo utilizado no altera los datos o el documento

que deba firmarse ni impide que éste se muestre al firmante antes del

proceso de firma.»

Módulo intermedio – Usuario avanzado de certificación electrónica

15

Las tarjetas ACA incorporan un chip criptográfico que es un dispositivo seguro de

creación de firma.

Las cuestiones relativas a supervisión y control se regulan en el en el Título V. Por otra

parte, el Título VI se dedica a las infracciones y sanciones.

Por último, la Disposición adicional primera establece que el régimen de la Fé pública

no se ve afectado por la firma electrónica:

«Disposición adicional primera. Fe pública y uso de firma electrónica.

1. Lo dispuesto en esta ley no sustituye ni modifica las normas

que regulan las funciones que corresponden a los funcionarios que

tengan legalmente la facultad de dar fe en documentos en lo que se

refiere al ámbito de sus competencias siempre que actúen con los

requisitos exigidos en la ley.

2. En el ámbito de la documentación electrónica, corresponderá

a las entidades prestadoras de servicios de certificación acreditar la

existencia de los servicios prestados en el ejercicio de su actividad de

certificación electrónica, a solicitud del usuario, o de una autoridad

judicial o administrativa.»

2.2. Práctica: verificación cumplimiento de requisitos

en ACA

Duración aproximada de la práctica: 15 minutos

Contenido de la práctica. Verificar que ACA cumple con cada uno de los siguientes

requisitos:

•

La firma electrónica de ACA es firma electrónica reconocida: uso de dispositivo

seguro de creación de firma y basada en certificado reconocido (arts. 3, 11 y

24)

•

Contenido mínimo de un certificado reconocido: certificados ACA (art. 11)

•

Obligaciones previas a la expedición de un certificado reconocido: explicación

de la operativa de generación de certificados ACA (arts. 12 y 13)

•

Obligaciones de los prestadores de servicios de certificación que emiten

certificados digitales (art. 18)

•

Declaración de prácticas de certificación (art. 19)

•

Obligaciones de los prestadores de servicios de certificación que emiten

certificados reconocidos (art. 20)

•

Certificación de prestadores de servicios de certificación (art. 26)

Módulo intermedio – Usuario avanzado de certificación electrónica

16

2.3. Servicios de la sociedad de la información

Marco jurídico:

•

Directiva 2002/58/CE sobre la Privacidad y las Comunicaciones Electrónicas

(publicación DOCE L 201 31/07/2002)

•

Directiva 2000/31/CE del Parlamento Europeo y del Consejo, de 8 de junio de

2000, relativa a determinados aspectos jurídicos de los servicios de la sociedad

de la información, en particular el comercio electrónico en el mercado interior

(publicación DOCE L 178 17/07/2000)

•

Directiva 98/27/CE, del Parlamento Europeo y del Consejo, de 19 de mayo,

relativa a las acciones de cesación en materia de protección de los intereses

de los consumidores (publicación DOCE L 166 11/06/1998)

•

Ley 34/2002, de 11 de julio, de servicios de la sociedad de la información y de

comercio electrónico (publicación BOE 12/07/2002; corrección de errores BOE

06/08/2002). Ha sufrido dos modificaciones, en virtud de la Disposición Final

Primera de la Ley 32/2003 y de la Disposición Adicional Octava de la Ley

59/2003.

A continuación presentamos aquel contenido de la Ley 34/2002 que resulta más

relevante para el usuario de los servicios de la sociedad de la información.

El Título I comprende las disposiciones generales.

El ámbito de aplicación se determina en los arts. 2 y 3.

«Artículo 2. Prestadores de servicios establecidos en España.

1. Esta Ley será de aplicación a los prestadores de servicios de

la sociedad de la información establecidos en España y a los servicios

prestados por ellos.

Se entenderá que un prestador de servicios está establecido en

España cuando su residencia o domicilio social se encuentren en

territorio español, siempre que éstos coincidan con el lugar en que esté

efectivamente centralizada la gestión administrativa y la dirección de

sus negocios. En otro caso, se atenderá al lugar en que se realice dicha

gestión o dirección.

2. Asimismo, esta Ley será de aplicación a los servicios de la

sociedad de la información que los prestadores residentes o

domiciliados en otro Estado ofrezcan a través de un establecimiento

permanente situado en España.

Se considerará que un prestador opera mediante un

establecimiento permanente situado en territorio español cuando

disponga en el mismo, de forma continuada o habitual, de instalaciones

o lugares de trabajo, en los que realice toda o parte de su actividad.

3. A los efectos previstos en este artículo, se presumirá que el

prestador de servicios está establecido en España cuando el prestador

o alguna de sus sucursales se haya inscrito en el Registro Mercantil o

en otro registro público español en el que fuera necesaria la inscripción

para la adquisición de personalidad jurídica.

Módulo intermedio – Usuario avanzado de certificación electrónica

17

La utilización de medios tecnológicos situados en España, para

la prestación o el acceso al servicio, no servirá como criterio para

determinar, por sí solo, el establecimiento en España del prestador.

4. Los prestadores de servicios de la sociedad de la información

establecidos en España estarán sujetos a las demás disposiciones del

ordenamiento jurídico español que les sean de aplicación, en función de

la actividad que desarrollen, con independencia de la utilización de

medios electrónicos para su realización.»

«Artículo 3. Prestadores de servicios establecidos en otro Estado

miembro de la Unión Europea o del Espacio Económico Europeo.

1. Sin perjuicio de lo dispuesto en los artículos 7.1 y 8, esta Ley

se aplicará a los pr estadores de servicios de la sociedad de la

información establecidos en otro Estado miembro de la Unión Europea o

del Espacio Económico Europeo cuando el destinatario de los servicios

radique en España y los servicios afecten a las materias siguientes:

a) Derechos de propiedad intelectual o industrial.

b) Emisión de publicidad por instituciones de inversión colectiva.

c) Actividad de seguro directo realizada en régimen de derecho

de establecimiento o en régimen de libre prestación de servicios.

d) Obligaciones nacidas de los contratos celebrados por

personas físicas que tengan la condición de consumidores.

e) Régimen de elección por las partes contratantes de la

legislación aplicable a su contrato.

f) Licitud de las comunicaciones comerciales por correo

electrónico u otro medio de comunicación electrónica equivalente no

solicitadas.

2. En todo caso, la constitución, transmisión, modificación y

extinción de derechos reales sobre bienes inmuebles sitos en España

se sujetará a los requisitos formales de validez y eficacia establecidos

en el ordenamiento jurídico español.

3. Los prestadores de servicios a los que se refiere el apartado 1

quedarán igualmente sometidos a las normas del ordenamiento jurídico

español que regulen las materias señaladas en dicho apartado.

4. No será aplicable lo dispuesto en los apartados anteriores a

los supuestos en que, de conformidad con las normas reguladoras de

las materias enumeradas en el apartado 1, no fuera de aplicación la ley

del país en que resida o esté establecido el destinatario del servicio.»

Por tanto, el ámbito de aplicación de la LSSICE (Ley de Servicios de la Sociedad de la

Información y Comercio Electrónico) se circunscribe a:

•

Actividades económicas.

•

Realizadas por medios telemáticos.

•

Cuando exista una vinculación geográfica a España.

El Título II regula la prestación de servicios de la sociedad de la información. A este

respecto se establece el principio de libre prestación de servicios, que se concreta en

los arts. 6 al 8.

En primer lugar, el principio de libre prestación de servicios se concreta en la ausencia

de necesidad de autorización previa (art. 6).

Módulo intermedio – Usuario avanzado de certificación electrónica

18

«Artículo 6. No sujeción a autorización previa.

La prestación de servicios de la sociedad de información no

estará sujeta a autorización previa. Esta norma no afectará a los

regímenes de autorización previstos en el ordenamiento jurídico que no

tengan por objeto específico y exclusivo la prestación por vía electrónica

de los correspondientes servicios.»

En segundo lugar, el principio de libre prestación contempla la reciprocidad y la

armonización comunitaria:

«Artículo 7. Principio de libre prestación de servicios.

1. La prestación de servicios de la sociedad de la información

que procedan de un prestador establecido en algún Estado miembro de

la Unión Europea o del Espacio Económico Europeo se realizará en

régimen de libre prestación de servicios, sin que pueda establecerse

ningún tipo de restricciones a los mismos por razones derivadas del

ámbito normativo coordinado, excepto en los supuestos previstos en los

artículos 3 y 8.

2. La aplicación del principio de libre prestación de servicios de

la sociedad de la información a prestadores establecidos en Estados no

miembros del Espacio Económico Europeo se atendrá a los acuerdos

internacionales que resulten de aplicación.»

El art. 8 establece restricciones a la prestación de servicios. Tales restricciones se han

de realizar con las debidas garantías y procederán en caso de lesión de alguno de los

siguientes principios:

«(Artículo 8. Restricciones a la prestación de servicios.)

[…]

a) La salvaguarda del orden público, la investigación penal, la

seguridad pública y la defensa nacional,

b) La protección de la salud pública o de las personas físicas que

tengan la condición de consumidores o usuarios, incluso cuando actúen

como inversores,

c) El respeto a la dignidad de la persona y al principio de no

discriminación por motivos de raza, sexo, religión, opinión, nacionalidad,

discapacidad o cualquier otra circunstancia personal o social, y

d) La protección de la juventud y de la infancia.

[…]»

Las obligaciones de los prestadores de servicios de la sociedad de la información se

regulan en los arts. 9-12.

De cara al usuario, las obligaciones más relevantes son la constancia registral del

nombre de dominio (art. 9) y el deber de información general (art. 10).

«Artículo 9. Constancia registral del nombre de dominio.

1. Los prestadores de servicios de la sociedad de la información

establecidos en España deberán comunicar al Registro Mercantil en el

que se encuentren inscritos, o a aquel otro registro público en el que lo

estuvieran para la adquisición de personalidad jurídica o a los solos

Módulo intermedio – Usuario avanzado de certificación electrónica

19

efectos de publicidad, al menos, un nombre de dominio o dirección de

Internet que, en su caso, utilicen para su identificación en Internet, así

como todo acto de sustitución o cancelación de los mismos, salvo que

dicha información conste ya en el correspondiente Registro.

2. Los nombres de dominio y su sustitución o cancelación se

harán constar en cada registro, de conformidad con sus normas

reguladoras.

Las anotaciones practicadas en los Registros Mercantiles se

comunicarán inmediatamente al Registro Mercantil Central para su

inclusión entre los datos que son objeto de publicidad informativa por

dicho Registro.

3. La obligación de comunicación a que se refiere el apartado 1

deberá cumplirse en el plazo de un mes desde la obtención, sustitución

o cancelación del correspondiente nombre de dominio o dirección de

Internet.»

«Artículo 10. Información general.

1. Sin perjuicio de los requisitos que, en materia de información

se establecen en la normativa vigente, el prestador de servicios de la

sociedad de la información estará obligado a disponer de los medios

que permitan, tanto a los destinatarios del servicio como a los órganos

competentes, acceder por medios electrónicos, de forma permanente,

fácil, directa y gratuita, a la siguiente información:

a) Su nombre o denominación social; su residencia o domicilio o,

en su defecto, la dirección de uno de sus establecimientos permanentes

en España; su dirección de correo electrónico y cualquier otro dato que

permita establecer con él una comunicación directa y efectiva.

b) Los datos de su inscripción en el Registro a que se refiere el

artículo 9.

c) En el caso de que su actividad estuviese sujeta a un régimen

de autorización administrativa previa, los datos relativos a dicha

autorización y los identificativos del órgano competente encargado de

su supervisión.

d) Si ejerce una profesión regulada deberá indicar:

1º Los datos del Colegio profesional al que, en su caso,

pertenezca y número de colegiado.

2º El título académico oficial o profesional con el que cuente.

3º El Estado de la Unión Europea o del Espacio Económico

Europeo en el que se expidió dicho título y, en su caso, la

correspondiente homologación o reconocimiento.

4º Las normas profesionales aplicables al ejercicio de su

profesión y los medios a través de los cuales se puedan conocer,

incluidos los electrónicos.

e) El número de identificación fiscal que le corresponda.

f) Información clara y exacta sobre el precio del producto o

servicio, indicando si incluye o no los impuestos aplicables y, en su

caso, sobre los gastos de envío.

g) Los códigos de conducta a los que, en su caso, esté adherido

y la manera de consultarlos electrónicamente.

Módulo intermedio – Usuario avanzado de certificación electrónica

20

2. La obligación de facilitar esta información se dará por

cumplida si el prestador la incluye en su página o sitio de Internet en las

condiciones señaladas en el apartado 1.

3. Cuando se haya atribuido un rango de numeración telefónica

a servicios de tarificación adicional en el que se permita el acceso a

servicios de la sociedad de la información y se requiera su utilización

por parte del prestador de servicios, esta utilización y la descarga de

programas informáticos que efectúen funciones de marcación, deberán

realizarse con el consentimiento previo, informado y expreso del

usuario.

A tal efecto, el prestador del servicio deberá proporcionar al

menos la siguiente información

a) Las características del servicio que se va a proporcionar.

b) Las funciones que efectuarán los programas informáticos que

se descarguen, incluyendo el número telefónico que se marcará.

c) El procedimiento para dar fin a la conexión de tarificación

adicional, incluyendo una explicación del momento concreto en que se

producirá dicho fin, y

d) El procedimiento necesario para restablecer el número de

conexión previo a la conexión de tarificación adicional.

La información anterior deberá estar disponible de manera

claramente visible e identificable.

Lo dispuesto en este apartado se entiende sin perjuicio de lo

establecido en la normativa de telecomunicaciones, en especial, en

relación con los requisitos aplicables para el acceso por parte de los

usuarios a los rangos de numeración telefónica, en su caso, atribuidos a

los servicios de tarificación adicional.»

Adicionalmente, el art. 11 establece el deber de colaboración de los prestadores de

servicios de intermediación y el art. 12 impone el deber de retención de datos de

tráfico relativos a las comunicaciones electrónicas.

El deber de retención de datos ha resultado muy polémico, ya que requiere notables

recursos por parte de los prestadores e incide sobre la protección de datos de carácter

personal.

El régimen de responsabilidad de los prestadores de servicios de la sociedad de la

información (arts. 13-17).

El Título III regula el régimen jurídico de las comunicaciones comerciales por vía

electrónica.

Según establece el art. 20, las comunicaciones comerciales han de ser claramente

identificables como tales:

«Artículo 20. Información exigida sobre las comunicaciones

comerciales, ofertas promocionales y concursos.

1. Las comunicaciones comerciales realizadas por vía

electrónica deberán ser claramente identificables como tales y deberán

indicar la persona física o jurídica en nombre de la cual se realizan.

Módulo intermedio – Usuario avanzado de certificación electrónica

21

En el caso en el que tengan lugar a través de correo electrónico

u otro medio de comunicación electrónica equivalente incluirán al

comienzo del mensaje la palabra «publicidad».

2. En los supuestos de ofertas promocionales, como las que

incluyan descuentos, premios y regalos, y de concursos o juegos

promocionales, previa la correspondiente autorización, se deberá

asegurar, además del cumplimiento de los requisitos establecidos en el

apartado anterior y en las normas de ordenación del comercio, que

queden claramente identificados como tales y que las condiciones de

acceso y, en su caso, de participación se expresen de forma clara e

inequívoca.»

El art 21 establece la obligación de contar con la autorización previa del

destinatario de la comunicación comercial, cuando ésta se realice mediante correo

electrónico o medios de comunicación equivalentes:

«Artículo 21. Prohibición de comunicaciones comerciales realizadas a

través de correo electrónico o medios de comunicación electrónica

equivalentes.

1. Queda prohibido el envío de comunicaciones publicitarias o

promocionales por correo electrónico u otro medio de comunicación

electrónica equivalente que previamente no hubieran sido solicitadas o

expresamente autorizadas por los destinatarios de las mismas.

2. Lo dispuesto en el apartado anterior no será de aplicación

cuando exista una relación contractual previa, siempre que el prestador

hubiera obtenido de forma lícita los datos de contacto del destinatario y

los empleara para el envío de comunicaciones comerciales referentes a

productos o servicios de su propia empresa que sean similares a los

que inicialmente fueron objeto de contratación con el cliente.

En todo caso, el prestador deberá ofrecer al destinatario la

posibilidad de oponerse al tratamiento de sus datos con fines

promocionales mediante un procedimiento sencillo y gratuito, tanto en el

momento de recogida de los datos como en cada una de las

comunicaciones comerciales que le dirija.»

Por su parte, el art. 22 otorga al destinatario de las comunicaciones comerciales el

derecho de revocar el consentimiento en cualquier momento, por medio de una

simple notificación. Además, establece el régimen jurídico de las

cookies

:

«Artículo 22. Derechos de los destinatarios de servicios.

1. El destinatario podrá revocar en cualquier momento el

consentimiento prestado a la recepción de comunicaciones comerciales

con la simple notificación de su voluntad al remitente.

A tal efecto, los prestadores de servicios deberán habilitar

procedimientos sencillos y gratuitos para que los destinatarios de

servicios puedan revocar el consentimiento que hubieran prestado.

Asimismo, deberán facilitar información accesible por medios

electrónicos sobre dichos procedimientos.

2. Cuando los prestadores de servicios empleen dispositivos de

almacenamiento y recuperación de datos en equipos terminales,

informarán a los destinatarios de manera clara y completa sobre su

Módulo intermedio – Usuario avanzado de certificación electrónica

22

utilización y finalidad, ofreciéndoles la posibilidad de rechazar el

tratamiento de los datos mediante un procedimiento sencillo y gratuito.

Lo anterior no impedirá el posible almacenamiento o acceso a

datos con el fin de efectuar o facilitar técnicamente la transmisión de

una comunicación por una red de comunicaciones electrónicas o, en la

medida que resulte estrictamente necesario, para la prestación de un

servicio de la sociedad de la información expresamente solicitado por el

destinatario.»

El Título IV (arts. 23 a 29) regula la contratación por vía electrónica:

•

Validez y eficacia de los contratos celebrados por vía electrónica (art. 23).

•

Prueba de los contratos celebrados por vía electrónica (art. 24). Este artículo

reconoce plena validez al documento electrónico:

«Artículo 24. Prueba de los contratos celebrados por vía electrónica.

1. La prueba de la celebración de un contrato por vía electrónica

y la de las obligaciones que tienen su origen en él, se sujetará a las

reglas generales del ordenamiento jurídico y, en su caso, a lo

establecido en la legislación sobre firma electrónica.

2. En todo caso, el soporte electrónico en que conste un contrato

celebrado por vía electrónica será admisible en juicio como prueba

documental.»

•

Intervención de terceros de confianza (art. 25).

•

Ley aplicable (art. 26).

•

Obligaciones previas al inicio del procedimiento de contratación (art. 27):

«Artículo 27. Obligaciones previas al inicio del procedimiento de

contratación.

1. Además del cumplimiento de los requisitos en materia de

información que se establecen en la normativa vigente, el prestador de

servicios de la sociedad de la información que realice actividades de

contratación electrónica tendrá la obligación de informar al destinatario

de manera clara, comprensible e inequívoca y antes de iniciar el

procedimiento de contratación, sobre los siguientes extremos:

a) Los distintos trámites que deben seguirse para celebrar el

contrato.

b) Si el prestador va a archivar el documento electrónico en que

se formalice el contrato y si éste va a ser accesible.

c) Los medios técnicos que pone a su disposición para identificar

y corregir errores en la introducción de los datos, y

d) La lengua o lenguas en que podrá formalizarse el contrato.

2. El prestador no tendrá la obligación de facilitar la información

señalada en el apartado anterior cuando:

a) Ambos contratantes así lo acuerden y ninguno de ellos tenga

la consideración de consumidor, o

b) El contrato se haya celebrado exclusivamente mediante

intercambio de correo electrónico u otro tipo de comunicación

electrónica equivalente, cuando estos medios no sean empleados con el

exclusivo propósito de eludir el cumplimiento de tal obligación.

Módulo intermedio – Usuario avanzado de certificación electrónica

23

3. Sin perjuicio de lo dispuesto en la legislación específica, las

ofertas o propuestas de contratación realizadas por vía electrónica

serán válidas durante el período que fije el oferente o, en su defecto,

durante todo el tiempo que permanezcan accesibles a los destinatarios

del servicio.

4. Con carácter previo al inicio del procedimiento de

contratación, el prestador de servicios deberá poner a disposición del

destinatario las condiciones generales a que, en su caso, deba

sujetarse el contrato, de manera que éstas puedan ser almacenadas y

reproducidas por el destinatario.»

•

Información posterior a la celebración del contrato (art 28):

«Artículo 28. Información posterior a la celebración del contrato.

1. El oferente está obligado a confirmar la recepción de la

aceptación al que la hizo por alguno de los siguientes medios:

a) El envío de un acuse de recibo por correo electrónico u otro

medio de comunicación electrónica equivalente, a la dirección que el

aceptante haya señalado, en el plazo de las veinticuatro horas

siguientes a la recepción de la aceptación, o

b) La confirmación, por un medio equivalente al utilizado en el

procedimiento de contratación, de la aceptación recibida, tan pronto

como el aceptante haya completado dicho procedimiento, siempre que

la confirmación pueda ser archivada por su destinatario.

En los casos en que la obligación de confirmación corresponda a

un destinatario de servicios, el prestador facilitará el cumplimiento de

dicha obligación, poniendo a disposición del destinatario alguno de los

medios indicados en este apartado. Esta obligación será exigible tanto

si la confirmación debiera dirigirse al propio prestador o a otro

destinatario.

2. Se entenderá que se ha recibido la aceptación y su

confirmación cuando las partes a que se dirijan puedan tener constancia

de ello.

En el caso de que la recepción de la aceptación se confirme

mediante acuse de recibo, se presumirá que su destinatario puede tener

la referida constancia desde que aquél haya sido almacenado en el

servidor en que esté dada de alta su cuenta de correo electrónico, o en

el dispositivo utilizado para la recepción de comunicaciones.

3. No será necesario confirmar la recepción de la aceptación de

una oferta cuando:

a) Ambos contratantes así lo acuerden y ninguno de ellos tenga

la consideración de consumidor, o

b) El contrato se haya celebrado exclusivamente mediante

intercambio de correo electrónico u otro tipo de comunicación

electrónica equivalente, cuando estos medios no sean empleados con el

exclusivo propósito de eludir el cumplimiento de tal obligación.»

•

Lugar de celebración del contrato (art 29).

Por otra parte, el Título V se dedica a la solución judicial y extrajudicial de conflictos.

En la primera categoría se incluye la acción de cesación regulada en los arts. 30 y 31,

mientras que la solución extrajudicial de conflictos se contempla en el art. 32.

Módulo intermedio – Usuario avanzado de certificación electrónica

24

El Título VI,

Información y control

, establece las competencias en cuanto supervisión y

control, información a usuarios y prestadores de servicios, obligación de comunicación

de resoluciones y, por último, deber de colaboración de los prestadores.

El régimen sancionador se contempla en el Título VII,

Infracciones y sanciones

.

El sistema de asignación de nombres de dominio bajo el «.es» se regula en la

Disposición adicional sexta.

De especial interés para el usuario de los servicios de la sociedad de la información

son las definiciones contenidas en el Anexo:

«ANEXO – Definiciones

A los efectos de esta Ley, se entenderá por:

a) «Servicios de la sociedad de la información» o «servicios»:

todo servicio prestado normalmente a título oneroso, a distancia, por vía

electrónica y a petición individual del destinatario.

El concepto de servicio de la sociedad de la información

comprende también los servicios no remunerados por sus destinatarios,

en la medida en que constituyan una actividad económica para el

prestador de servicios.

Son servicios de la sociedad de la información, entre otros y

siempre que representen una actividad económica, los siguientes:

1.º La contratación de bienes o servicios por vía electrónica.

2.º La organización y gestión de subastas por medios

electrónicos o de mercados y centros comerciales virtuales.

3.º La gestión de compras en la red por grupos de personas.

4.º El envío de comunicaciones comerciales.

5.º El suministro de información por vía telemática.

6.º El vídeo bajo demanda, como servicio en que el usuario

puede seleccionar a través de la red, tanto el programa deseado como

el momento de su suministro y recepción, y, en general, la distribución

de contenidos previa petición individual.

No tendrán la consideración de servicios de la sociedad de la

información los que no reúnan las características señaladas en el primer

párrafo de este apartado y, en particular, los siguientes

1.º Los servicios prestados por medio de telefonía vocal, fax o

telex.

2.º El intercambio de información por medio de correo electrónico

u otro medio de comunicación electrónica equivalente para fines ajenos

a la actividad económica de quienes lo utilizan.

3.º Los servicios de radiodifusión televisiva (incluidos los

servicios de cuasivídeo a la carta), contemplados en el artículo 3.a) de

la Ley 25/1994, de 12 de julio, por la que se incorpora al ordenamiento

jurídico español la Directiva 89/552/CEE, del Consejo, de 3 de octubre,

sobre la coordinación de determinadas disposiciones legales,

reglamentarias y administrativas de los Estados miembros relativas al

ejercicio de actividades de radiodifusión televisiva, o cualquier otra que

la sustituya.

4.º Los servicios de radiodifusión sonora, y

Módulo intermedio – Usuario avanzado de certificación electrónica

25

5.º El teletexto televisivo y otros servicios equivalentes como las

guías electrónicas de programas ofrecidas a través de las plataformas

televisivas.

b) «Servicio de intermediación»: servicio de la sociedad de la

información por el que se facilita la prestación o utilización de otros

servicios de la sociedad de la información o el acceso a la información.

Son servicios de intermediación la provisión de servicios de

acceso a Internet, la transmisión de datos por redes de

telecomunicaciones, la realización de copia temporal de las páginas de

Internet solicitadas por los usuarios, el alojamiento en los propios

servidores de datos, aplicaciones o servicios suministrados por otros y

la provisión de instrumentos de búsqueda, acceso y recopilación de

datos o de enlaces a otros sitios de Internet.

c) «Prestador de servicios» o «prestador»: persona física o

jurídica que proporciona un servicio de la sociedad de la información.

d) «Destinatario del servicio» o «destinatario»: persona física o

jurídica que utiliza, sea o no por motivos profesionales, un servicio de la

sociedad de la información.

e) «Consumidor»: persona física o jurídica en los términos

establecidos en el artículo 1 de la Ley 26/1984, de 19 de julio, General

para la Defensa de los Consumidores y Usuarios.

f) «Comunicación comercial»: toda forma de comunicación

dirigida a la promoción, directa o indirecta, de la imagen o de los bienes

o servicios de una empresa, organización o persona que realice una

actividad comercial, industrial, artesanal o profesional.

A efectos de esta Ley, no tendrán la consideración de

comunicación comercial los datos que permitan acceder directamente a

la actividad de una persona, empresa u organización, tales como el

nombre de dominio o la dirección de correo electrónico, ni las

comunicaciones relativas a los bienes, los servicios o la imagen que se

ofrezca cuando sean elaboradas por un tercero y sin contraprestación

económica.

g) «Profesión regulada»: toda actividad profesional que requiera

para su ejercicio la obtención de un título, en virtud de disposiciones

legales o reglamentarias.

h) «Contrato celebrado por vía electrónica» o «contrato

electrónico»: todo contrato en el que la oferta y la aceptación se

transmiten por medio de equipos electrónicos de tratamiento y

almacenamiento de datos, conectados a una red de

telecomunicaciones.

i) «Ámbito normativo coordinado»: todos los requisitos aplicables

a los prestadores de servicios de la sociedad de la información, ya

vengan exigidos por la presente Ley u otras normas que regulen el

ejercicio de actividades económicas por vía electrónica, o por las leyes

generales que les sean de aplicación, y que se refieran a los siguientes

aspectos:

1.º Comienzo de la actividad, como las titulaciones profesionales

o cualificaciones requeridas, la publicidad registral, las autorizaciones

administrativas o colegiales precisas, los regímenes de notificación a

cualquier órgano u organismo público o privado, y

2.º Posterior ejercicio de dicha actividad, como los requisitos

referentes a la actuación del prestador de servicios, a la calidad,

Módulo intermedio – Usuario avanzado de certificación electrónica

26

seguridad y contenido del servicio, o los que afectan a la publicidad y a

la contratación por vía electrónica y a la responsabilidad del prestador

de servicios.

No quedan incluidos en este ámbito las condiciones relativas a

las mercancías y bienes tangibles, a su entrega ni a los servicios no

prestados por medios electrónicos.

j) «Órgano competente»: todo órgano jurisdiccional o

administrativo, ya sea de la Administración General del Estado, de las

Administraciones Autonómicas, de las Entidades locales o de sus

respectivos organismos o entes públicos dependientes, que actúe en el

ejercicio de competencias legalmente atribuidas.»

2.4. Práctica: verificación cumplimiento de requisitos

en RED Abogacía

Duración aproximada de la práctica: 15 minutos

Contenido de la práctica:

1. Comprobar en la página web wwwREDAbogacia.org el cumplimiento de la

LSSICE: Restricciones a la prestación de servicios (art. 8)

2. Comprobar en la página web wwwREDAbogacia.org el cumplimiento de la

LSSICE: Constancia registral del nombre de dominio (art. 9)

3. Comprobar en la página web wwwREDAbogacia.org el cumplimiento de la

LSSICE: Información general (art. 10)

4. Comunicaciones comerciales por vía electrónica. Analizar el cumplimiento del

deber de información (art. 20) en los supuestos facilitados al alumno.

2.5. Protección de datos personales

Marco jurídico:

•

Directiva 2002/58/CE del Parlamento Europeo y del Consejo de 12 de julio de

2002, relativa al tratamiento de los datos personales y a la protección de la

intimidad en el sector de las comunicaciones electrónicas (publicación DOCE

L 201 31/07/2002)

•

Directiva 95/46/CE del Parlamento Europeo y del Consejo de 24 de octubre de

1995 relativa a la protección de las personas físicas en lo que respecta al

tratamiento de datos personales y a la libre circulación de estos datos

(publicación DOCE L 281 23/11/1995)

•

Ley Orgánica 15/1999, de 13 de diciembre, de Protección de Datos de Carácter

Personal (publicación BOE 14/12/1999)

•

Real Decreto 994/1999, de 11 de junio, por el que se aprueba el Reglamento

de Medidas de Seguridad de los ficheros automatizados que contengan datos

de carácter personal (publicación BOE 25/06/1999)

Se presenta a continuación el contenido más relevante de la LO 14/1999, desde el

punto de vista del titular de los datos de carácter personal.

Módulo intermedio – Usuario avanzado de certificación electrónica

27

El Título I se dedica a disposiciones generales, resultando de interés las definiciones

establecidas en el art. 3:

«Artículo 3. Definiciones

A los efectos de la presente Ley Orgánica se entenderá por

a) Datos de carácter personal: Cualquier información

concerniente a personas físicas identificadas o identificables.

b) Fichero: Todo conjunto organizado de datos de carácter

personal, cualquiera que fuere la forma o modalidad de su creación,

almacenamiento, organización y acceso.

c) Tratamiento de datos: Operaciones y procedimientos técnicos

de carácter automatizado o no, que permitan la recogida, grabación,

conservación, elaboración, modificación, bloqueo y cancelación, así

como las cesiones de datos que resulten de comunicaciones, consultas,

interconexiones y transferencias.

d) Responsable del fichero o tratamiento: Persona física o

jurídica, de naturaleza pública o privada, u órgano administrativo, que

decida sobre la finalidad, contenido y uso del tratamiento.

e) Afectado o interesado: Persona física titular de los datos que

sean objeto del tratamiento a que se refiere el apartado c) del presente

artículo.

f) Procedimiento de disociación: Todo tratamiento de datos

personales de modo que la información que se obtenga no pueda

asociarse a persona identificada o identificable.

g) Encargado del tratamiento: La persona física o jurídica,

autoridad pública, servicio o cualquier otro organismo que, solo o

conjuntamente con otros, trate datos personales por cuenta del

responsable del tratamiento.

h) Consentimiento del interesado: Toda manifestación de

voluntad, libre, inequívoca, específica e informada, mediante la que el

interesado consienta el tratamiento de datos personales que le

conciernen.

i) Cesión o comunicación de datos: Toda revelación de datos

realizada a una persona distinta del interesado.

j) Fuentes accesibles al público: Aquellos ficheros cuya consulta

puede ser realizada por cualquier persona, no impedida por una norma

limitativa, o sin más exigencia que, en su caso, el abono de una

contraprestación. Tienen la consideración de fuentes de acceso público,

exclusivamente, el censo promocional, los repertorios telefónicos en los

términos previstos por su normativa específica y las listas de personas

pertenecientes a grupos de profesionales que contengan únicamente

los datos de nombre, título, profesión, actividad, grado académico,

dirección e indicación de su pertenencia al grupo. Asimismo, tienen el

carácter de fuentes de acceso público, los Diarios y Boletines oficiales y

los medios de comunicación.»

El concepto de dato de carácter personal resulta esencial a efectos de determinar si

nos encontramos en el ámbito de la ley.

El ámbito de aplicación se establece en el art. 2:

Módulo intermedio – Usuario avanzado de certificación electrónica

28

«Artículo 2. Ámbito de aplicación

1. La presente Ley Orgánica será de aplicación a los datos de

carácter personal registrados en soporte físico que los haga

susceptibles de tratamiento, y a toda modalidad de uso posterior de

estos datos por los sectores público y privado.

Se regirá por la presente Ley Orgánica todo tratamiento de datos

de carácter personal:

a) Cuando el tratamiento sea efectuado en territorio español en

el marco de las actividades de un establecimiento del responsable del

tratamiento.

b) Cuando al responsable del tratamiento no establecido en

territorio español, le sea de aplicación la legislación española en

aplicación de normas de Derecho Internacional público.

c) Cuando el responsable del tratamiento no esté establecido en

territorio de la Unión Europea y utilice en el tratamiento de datos medios

situados en territorio español, salvo que tales medios se utilicen

únicamente con fines de tránsito.

2. El régimen de protección de los datos de carácter personal

que se establece en la presente Ley Orgánica no será de aplicación:

a) A los ficheros mantenidos por personas físicas en el ejercicio

de actividades exclusivamente personales o domésticas.

b) A los ficheros sometidos a la normativa sobre protección de

materias clasificadas.

c) A los ficheros establecidos para la investigación del terrorismo

y de formas graves de delincuencia organizada. No obstante, en estos

supuestos el responsable del fichero comunicará previamente la

existencia del mismo, sus características generales y su finalidad a la

Agencia de Protección de Datos.

3. Se regirán por sus disposiciones específicas, y por lo

especialmente previsto, en su caso, por esta Ley Orgánica los

siguientes tratamientos de datos personales:

a) Los ficheros regulados por la legislación de régimen electoral.

b) Los que sirvan a fines exclusivamente estadísticos, y estén

amparados por la legislación estatal o autonómica sobre la función

estadística pública.

c) Los que tengan por objeto el almacenamiento de los datos

contenidos en los informes personales de calificación a que se refiere la

legislación del Régimen del personal de las Fuerzas Armadas.

d) Los derivados del Registro Civil y del Registro Central de

penados y rebeldes.

e) Los procedentes de imágenes y sonidos obtenidos mediante

la utilización de videocámaras por las Fuerzas y Cuerpos de Seguridad,

de conformidad con la legislación sobre la materia.»

El Título II establece los principios de protección de datos.

En virtud del principio de calidad de los datos contenido en el art. 4, se establece un

criterio de proporcionalidad entre la naturaleza de los datos recogidos, su exactitud, los

usos a los que se van a destinar y el periodo de conservación de los mismos. También

impide el tratamiento desleal de los datos personales al prohibir que se usen para una

finalidad incompatible con aquella que motivó su recogida.

Módulo intermedio – Usuario avanzado de certificación electrónica

29

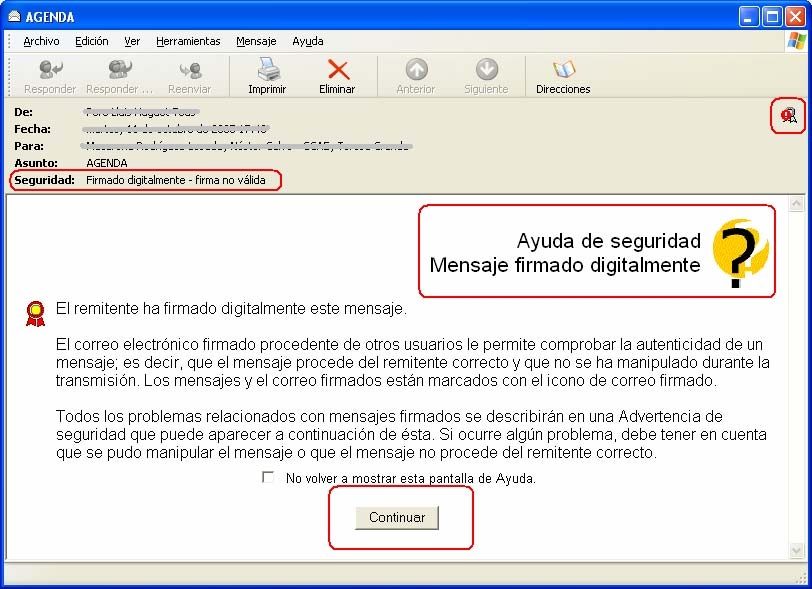

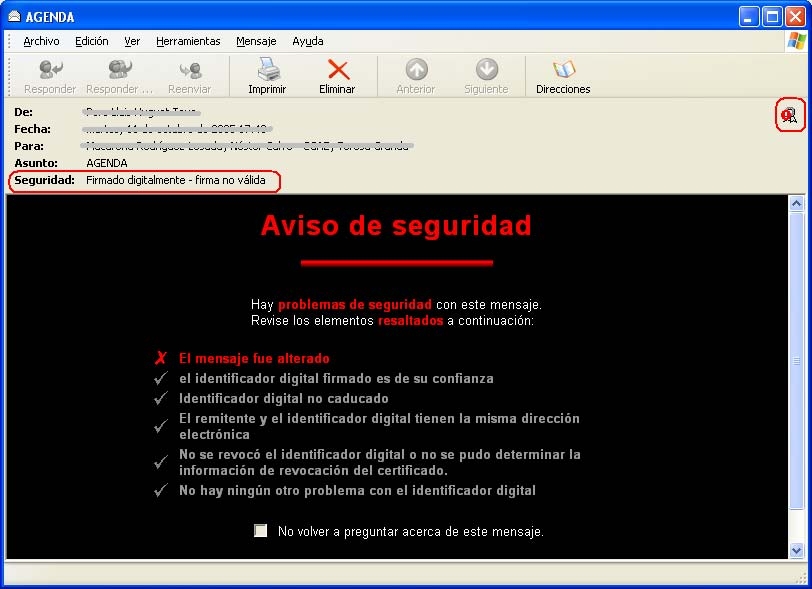

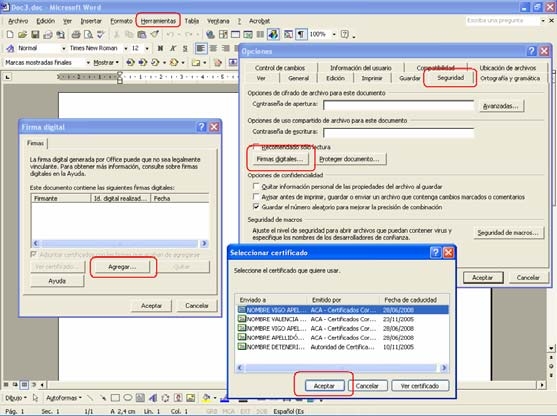

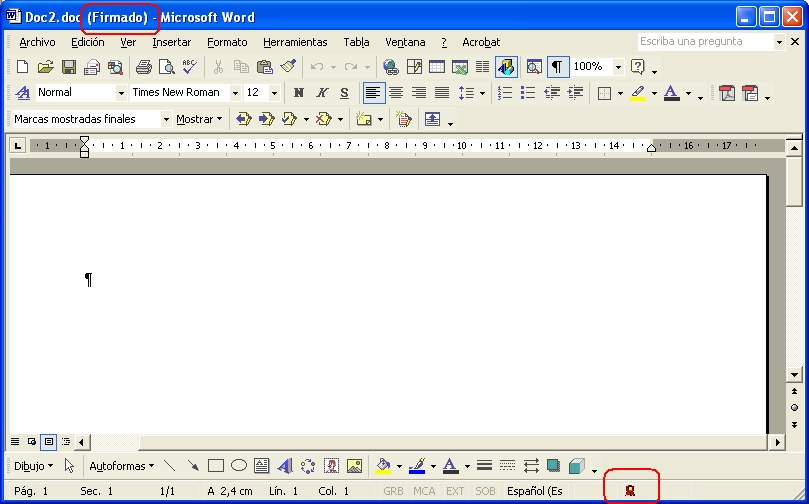

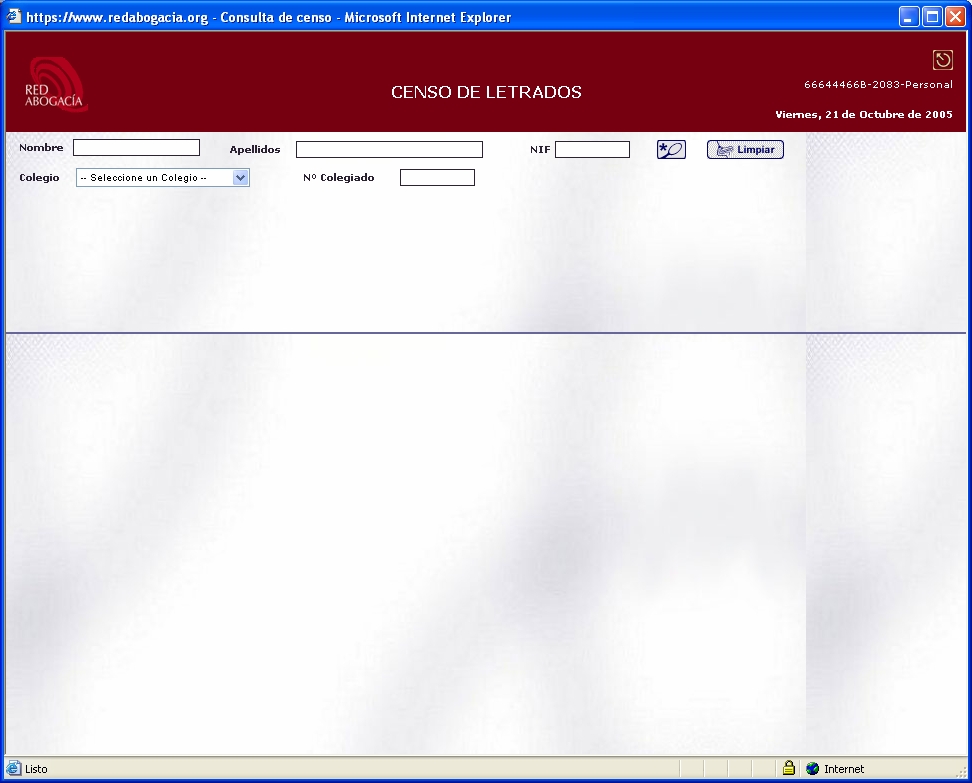

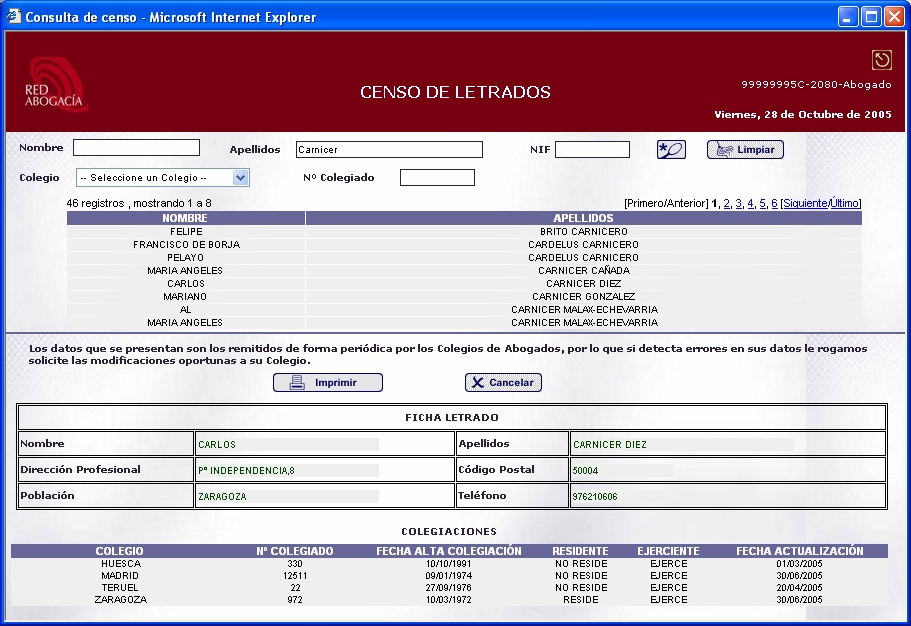

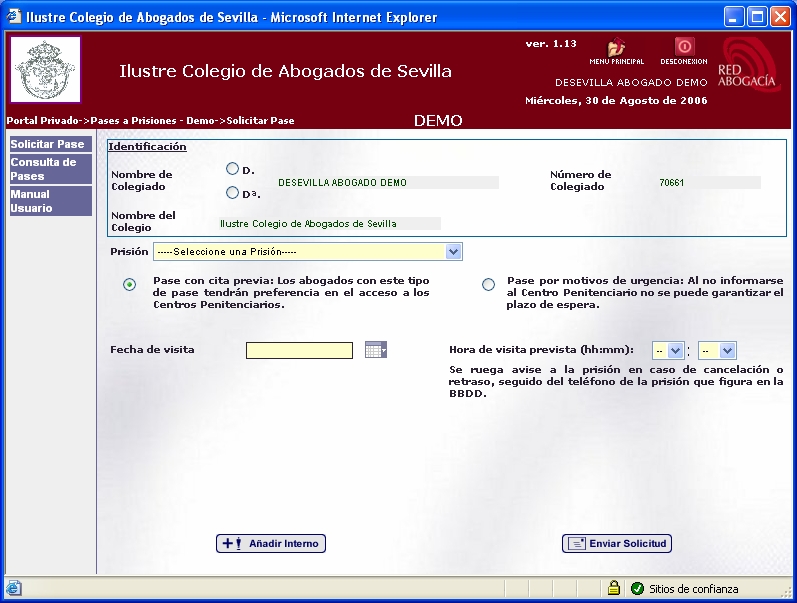

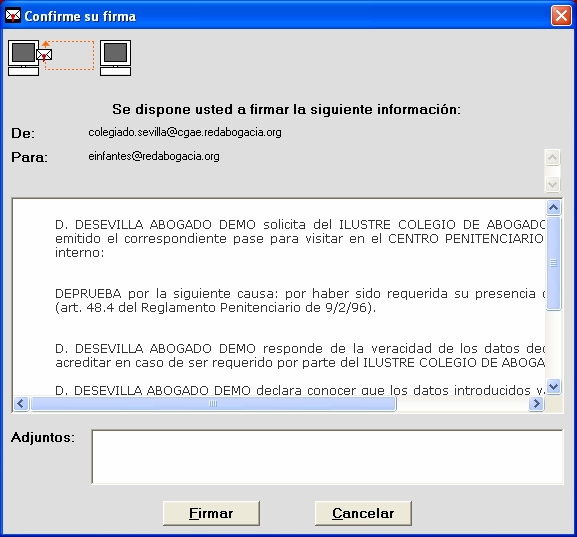

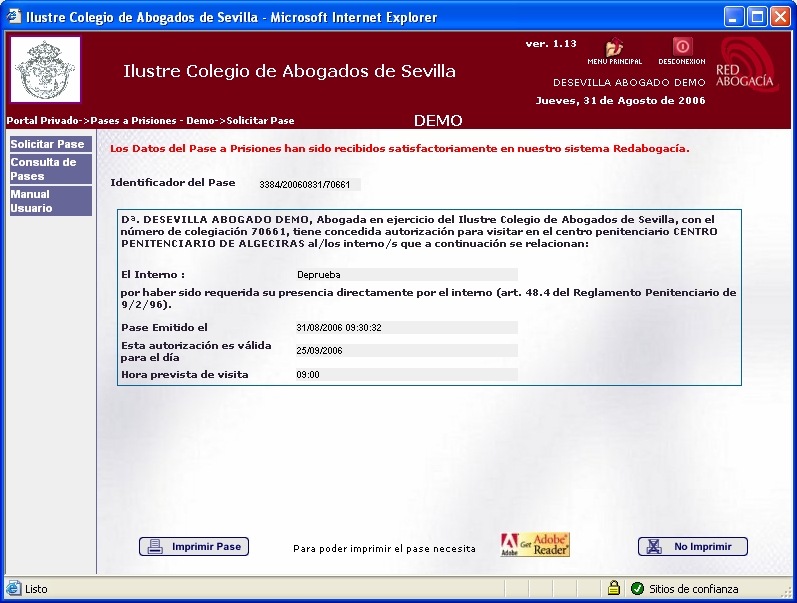

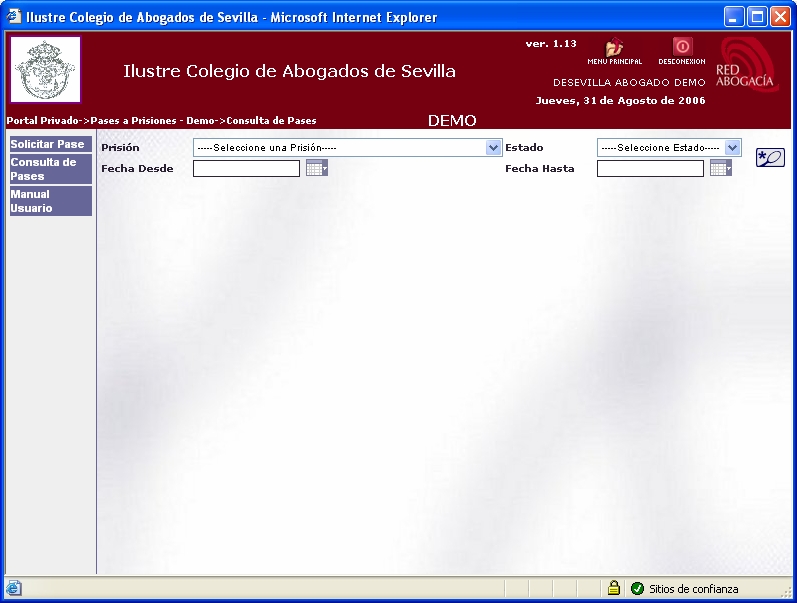

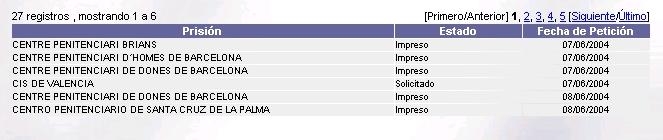

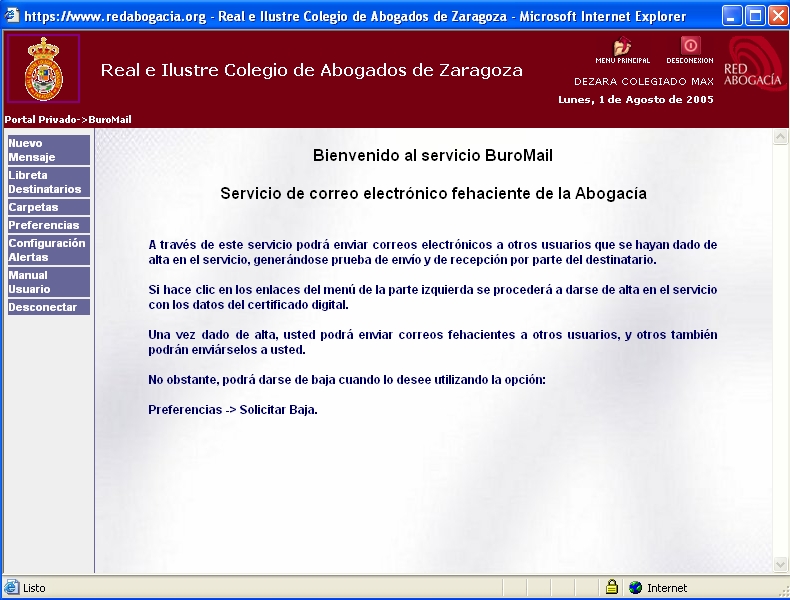

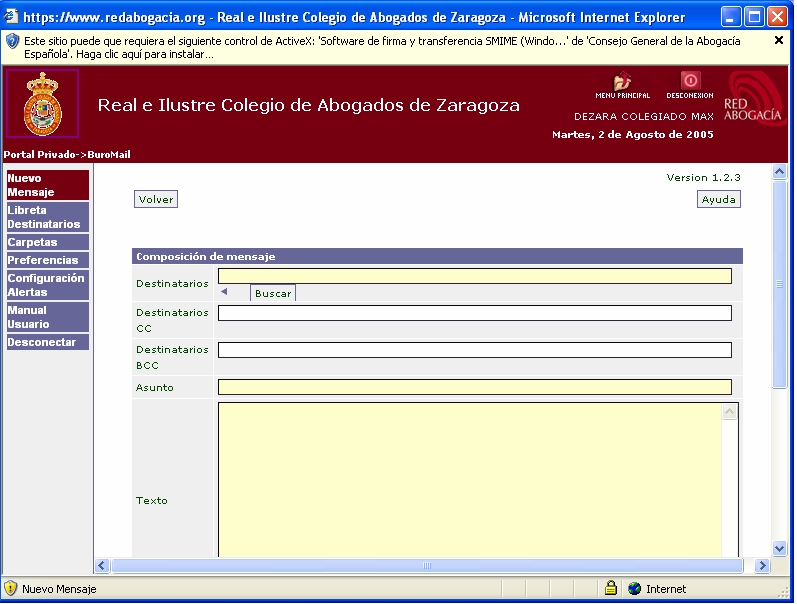

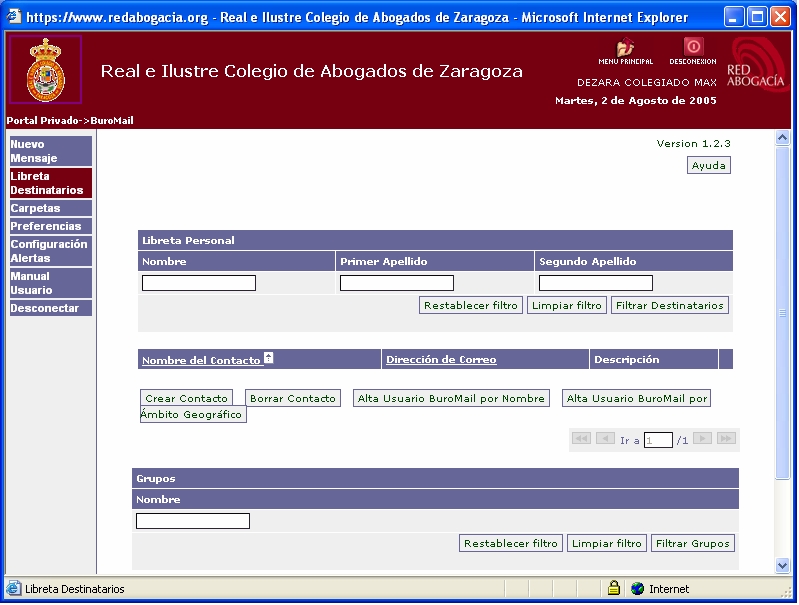

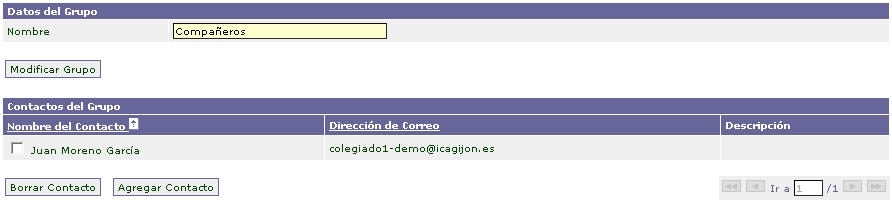

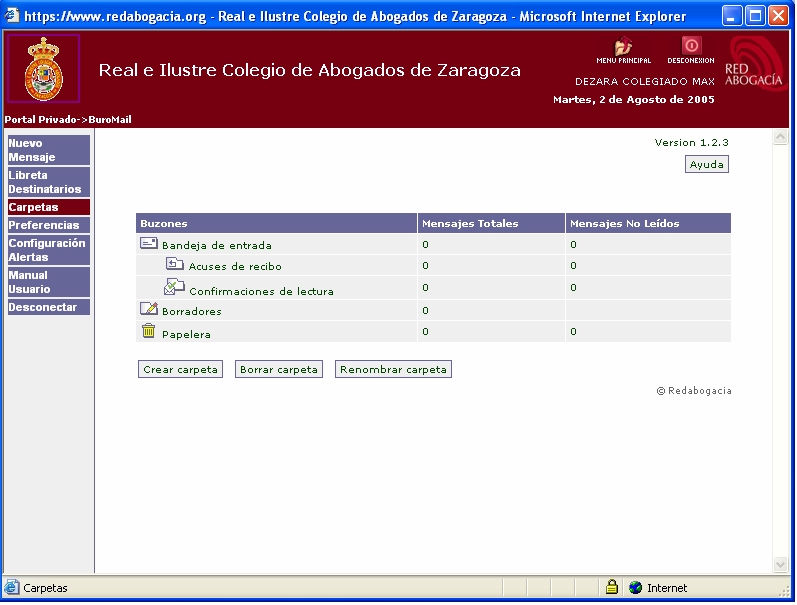

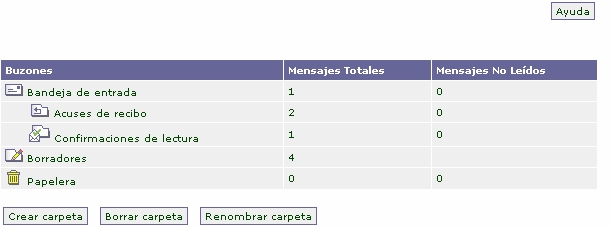

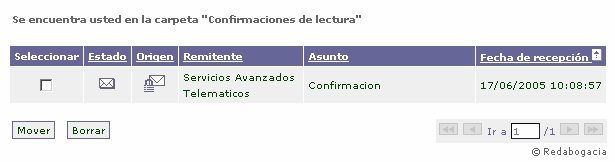

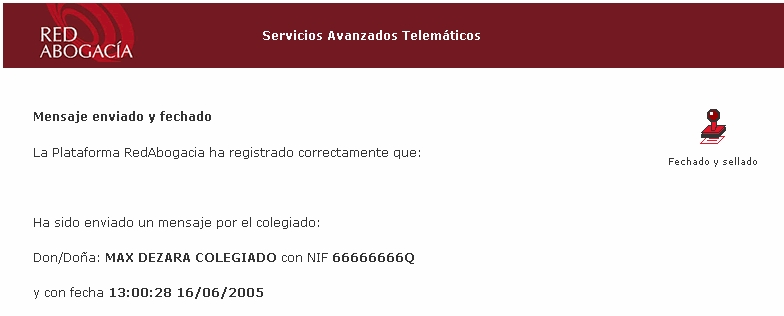

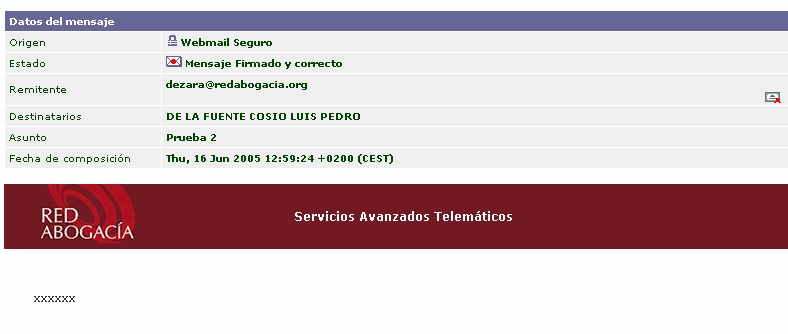

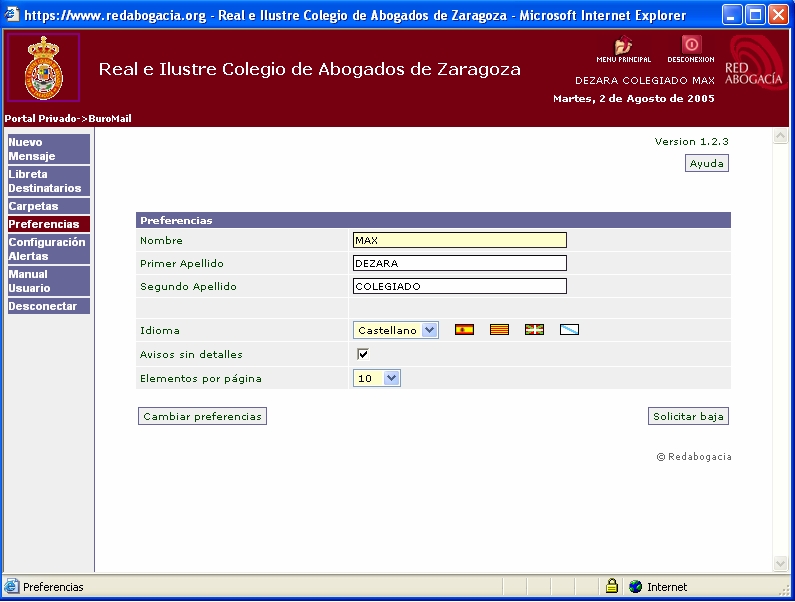

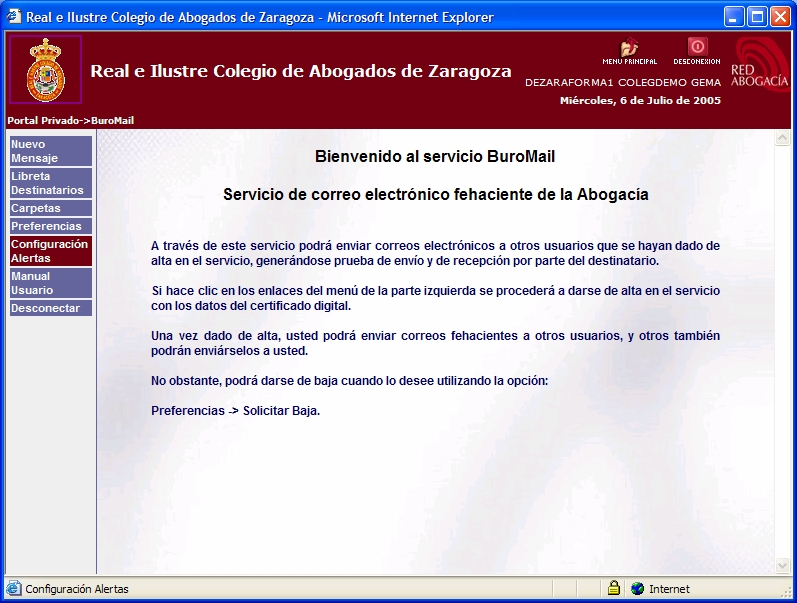

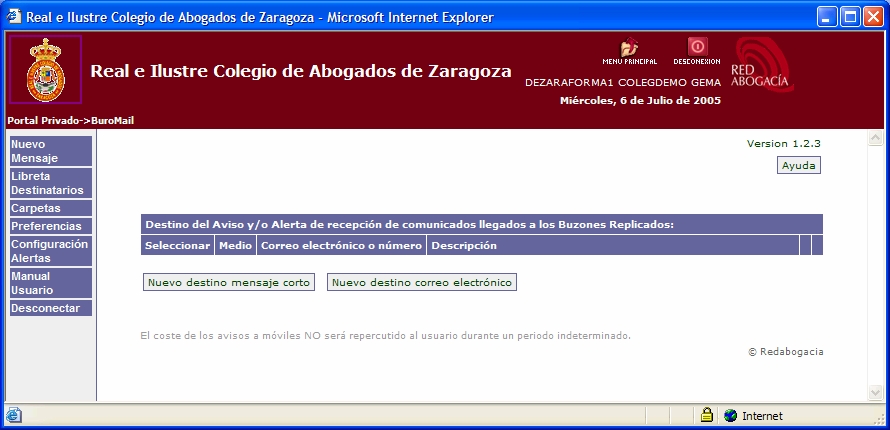

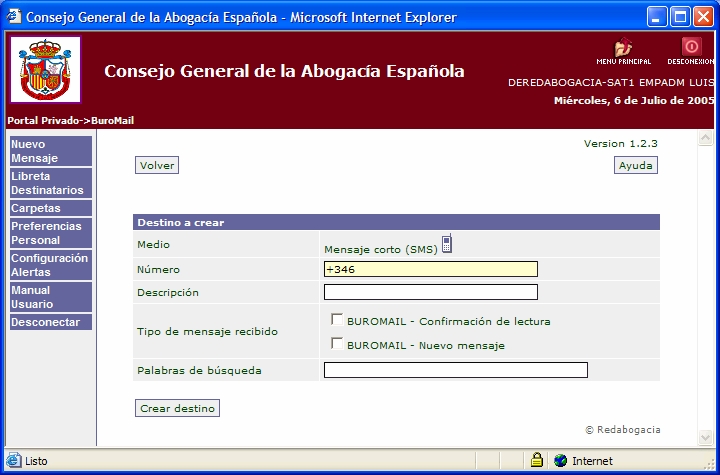

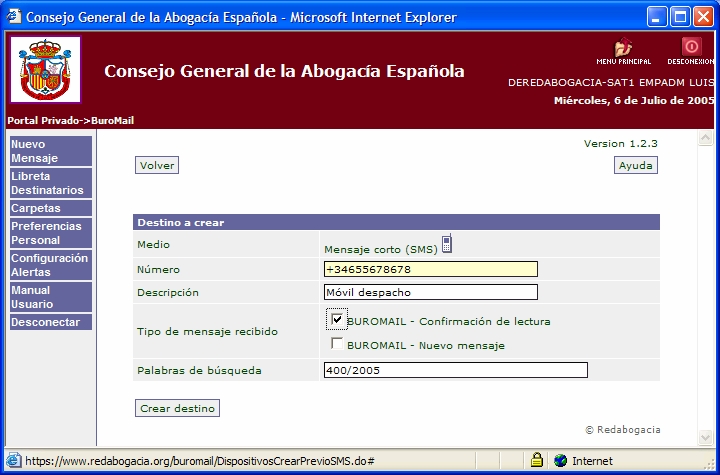

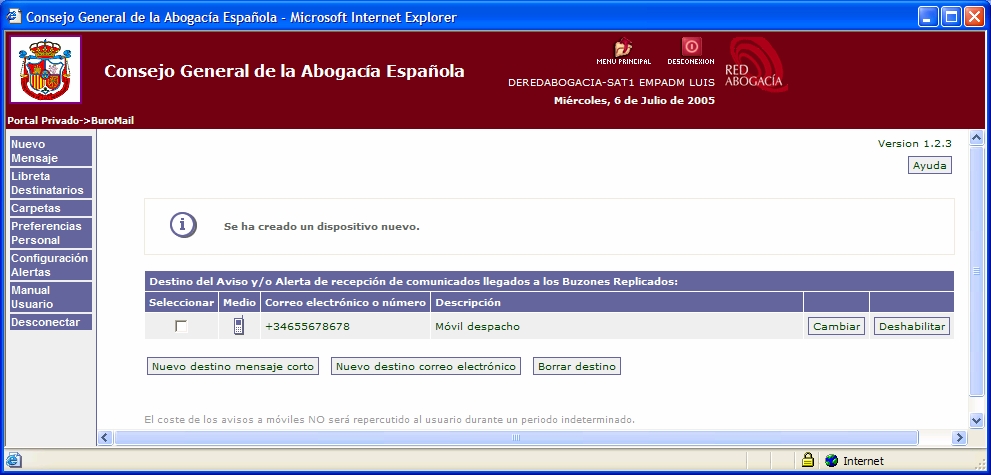

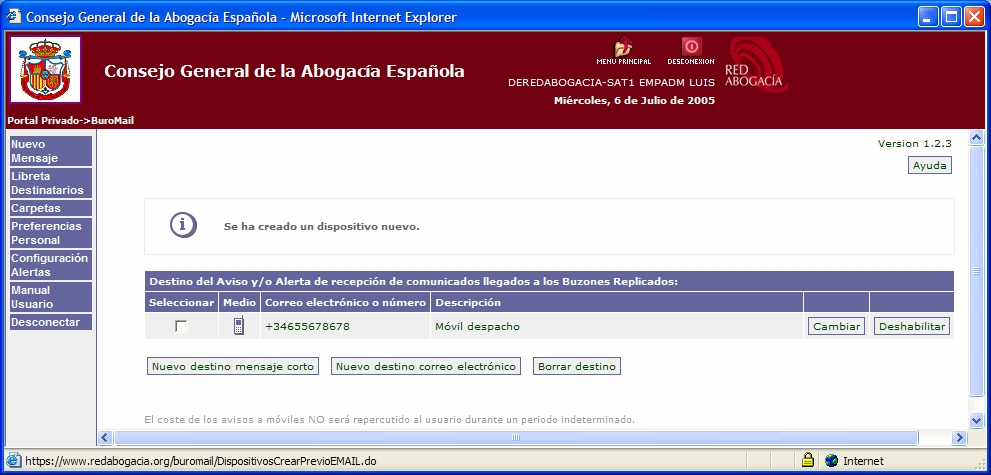

«Artículo 4. Calidad de los datos